តារាងមាតិកា

ឥណទានរូបភាព៖ Artem Oleshko / Shutterstock

ឥណទានរូបភាព៖ Artem Oleshko / Shutterstockត្រូវបានជំរុញដោយការរំភើបនៃបញ្ហាប្រឈម និងគោលបំណងព្យាបាទ ទម្រង់ថ្មីនៃសកម្មភាពឧក្រិដ្ឋកម្មបានឈានចូលមកដល់ក្នុងទសវត្សរ៍ឆ្នាំ 1980 ដែលបានដាក់ពង្រាយជំនាញបច្ចេកវិទ្យាដើម្បីបំពាន និងកេងប្រវ័ញ្ចប្រព័ន្ធកុំព្យូទ័រ។

ពួក Hacker សន្តិសុខដែលចាប់ផ្តើមចូលទៅក្នុងចំណងជើង ដូចជា Kevin Mitnick ដែលនៅចំណុចមួយនៅក្នុងបញ្ជីដែលចង់បានបំផុតរបស់ FBI មានគោលបំណងរំលោភលើបណ្តាញ និងប្រព័ន្ធកុំព្យូទ័រ ដើម្បីចូលប្រើព័ត៌មានដែលត្រូវបានការពារ។

ពេលខ្លះគេហៅថា 'មួកខ្មៅ' ពួក Hacker ផ្ទុយពីពួក Hacker 'មួកស' ដែលគិតតែពីចេតនាអាក្រក់ ដូចជាប្រសិនបើពួកគេឈរនៅម្ខាងនៃច្បាប់នៅក្នុងជនជាតិភាគខាងលិចអាមេរិក ពួក Hacker ឧក្រិដ្ឋជនបានលេចឡើងចំពេលក្រុម hacker subculture នៃចំណង់ចំណូលចិត្ត និងអ្នកបង្កើតកម្មវិធី ដែលត្រូវបានអភិវឌ្ឍតាំងពីទសវត្សរ៍ឆ្នាំ 1960។

នេះគឺជាពួក Hacker ដ៏ល្បីល្បាញចំនួន 7 នាក់ដែលបានបង្កើតប្រវត្តិសាស្ត្រ ខ្លះល្បីល្បាញដោយសារឧក្រិដ្ឋកម្មរបស់ពួកគេ ខ្លះទៀតល្បីល្បាញដោយសារការរួមចំណែករបស់ពួកគេចំពោះវិទ្យាសាស្ត្រកុំព្យូទ័រ។

1. Bob Thomas

នៅក្នុងសហគមន៍វិទ្យាសាស្ត្រកុំព្យូទ័រនៃទស្សវត្សរ៍ឆ្នាំ 1960 'ការលួចចូល' ត្រូវបានប្រើដើម្បីពណ៌នាអំពីកូដសមរម្យដែលសរសេរដោយអ្នកសរសេរកម្មវិធីដើម្បីជួសជុលកម្មវិធីជាមួយគ្នា ប៉ុន្តែក្រោយមកវានឹងពង្រីកដល់ការប្រើប្រាស់មេរោគដើម្បីទទួលបានសិទ្ធិចូលប្រើកុំព្យូទ័រឯកជន។ ប្រព័ន្ធ។ ទោះជាយ៉ាងណាក៏ដោយ មេរោគ និងដង្កូវដំបូងបំផុតគឺត្រូវបានសាកល្បងដោយចេតនា។

នៅឆ្នាំ 1971 កម្មវិធី Creeper ត្រូវបានរចនាឡើងដោយ Bob Thomas ដើម្បីសាកល្បងគំនិតនៃកម្មវិធីចម្លងដោយខ្លួនឯង។ គំនិតនៃ "automata ចម្លងដោយខ្លួនឯង" ពីមុនត្រូវបានសរសេរចេញដោយគណិតវិទូ John von Neumann នៅដើមឆ្នាំ 1949 ។ មិនដូចជំងឺរាតត្បាតដែលបង្កឱ្យមានគ្រោះមហន្តរាយប្រព័ន្ធប្រតិបត្តិការ Android នៅក្នុងខ្សែភាពយន្ត Michael Crichton ឆ្នាំ 1973 Westworld Creeper បានរីករាលដាលតាមរយៈ ARPANET ទៅជា ប្រព័ន្ធពីចម្ងាយដើម្បីបញ្ចេញសារ៖ “ខ្ញុំជាអ្នកលួចចាប់ខ្ញុំប្រសិនបើអ្នកអាច!”

2. John Draper

ការលួចចូលបានបង្កើតឡើងចំពេលបរិបទនៃ 'ការនិយាយទូរស័ព្ទ' នៅក្នុងទសវត្សរ៍ឆ្នាំ 1960 និង 1970 ។ John Draper ស្ថិតក្នុងចំណោមអ្នកដែលបានចំបាប់ និងធ្វើវិស្វកម្មបញ្ច្រាសប្រព័ន្ធទូរស័ព្ទនៅអាមេរិកខាងជើង បន្ទាប់មកជាបណ្តាញកុំព្យូទ័រដ៏ធំបំផុតដែលសាធារណជនអាចប្រើប្រាស់បាន ដើម្បីធ្វើការហៅទូរស័ព្ទពីចម្ងាយដោយឥតគិតថ្លៃ។

សូមមើលផងដែរ: ប្រភពដើមនៃគណបក្ស Black Pantherដោយប្រើជាក់លាក់ ឧបករណ៍ "phreaks" អាចចម្លងសម្លេងដែលបានប្រើនៅក្នុងបណ្តាញដើម្បីបញ្ជូនការហៅទូរស័ព្ទ។ ការប្រើប្រាស់របស់ Draper នៃប្រដាប់ប្រដាក្មេងលេងដែលផ្គត់ផ្គង់ជាមួយធញ្ញជាតិអាហារពេលព្រឹក Cap'n Crunch ដែលមានសមត្ថភាពបង្កើតសម្លេង 2600 Hz បានផ្តល់ឈ្មោះរបស់គាត់ថា "Captain Crunch"។

នៅក្នុងឆ្នាំ 1984 នៃ InfoWorld , Draper បានស្នើថាការលួចចូលមានន័យថា "យករបស់ដាច់ដោយឡែកពីគ្នា រកមើលពីរបៀបដែលពួកវាដំណើរការ... ខ្ញុំទើបតែលួចចូលកម្មវិធីរបស់ខ្ញុំនៅពេលនេះ។"

3. Robert Tappan Morris

នៅក្នុងឆ្នាំ 1988 អ្នកវិទ្យាសាស្ត្រកុំព្យូទ័រជនជាតិអាមេរិក Robert Tappan Morris បានណែនាំដង្កូវកុំព្យូទ័រទៅកាន់អ៊ីនធឺណិត ប្រហែលជាជាលើកដំបូង។ មេរោគប្រភេទនេះចម្លងខ្លួនវាឡើងវិញ ដើម្បីរាលដាលដល់កុំព្យូទ័រផ្សេងទៀត។ ការជាប់លាប់នៃ 'ដង្កូវ Morris' គឺជាការបញ្ចប់របស់វា។វាបានបង្កើតការផ្ទុកប្រព័ន្ធរំខានដែលនាំឱ្យមានការចាប់អារម្មណ៍ពីអ្នកគ្រប់គ្រង។

សូមមើលផងដែរ: កាលបរិច្ឆេទសំខាន់ៗចំនួន 10 នៃសមរភូមិអង់គ្លេសដង្កូវបានឆ្លងប្រព័ន្ធចំនួន 6,000 ហើយបានធ្វើឱ្យ Morris មានការផ្តន្ទាទោសជាលើកដំបូងក្រោមច្បាប់ប្រលោមលោកនៃការក្លែងបន្លំនិងការរំលោភបំពានកុំព្យូទ័រឆ្នាំ 1986 ក៏ដូចជាការផ្អាកមួយឆ្នាំពី Cornell មហាវិទ្យាល័យបញ្ចប់ការសិក្សា។

4. Kevin Mitnick

Kevin Mitnick (ឆ្វេង) និង Emmanuel Goldstein ក្នុងសន្និសីទ Hackers on Planet Earth (HOPE) ក្នុងឆ្នាំ 2008

ឥណទានរូបភាព៖ ES Travel / Alamy Stock Photo

ការជាប់ពន្ធនាគាររយៈពេល 5 ឆ្នាំបន្ទាប់ពីការចាប់ខ្លួន Kevin Mitnick នៅថ្ងៃទី 15 ខែកុម្ភៈ ឆ្នាំ 1995 លើបទល្មើសសហព័ន្ធដែលគ្របដណ្តប់លើការលួចស្តាប់កុំព្យូទ័រ និងការក្លែងបន្លំតាមខ្សែក្នុងរយៈពេល 2 ឆ្នាំកន្លះមុន ដែលបានធ្វើឱ្យគាត់ក្លាយជាកន្លែងដែលគាត់ចង់បានបំផុតរបស់ FBI ។ list.

Mitnick បានលួចចូលទៅក្នុងកុំព្យូទ័រសារជាសំឡេង កម្មវិធីដែលបានចម្លង ពាក្យសម្ងាត់ដែលត្រូវបានលួច និងអ៊ីមែលដែលស្ទាក់ចាប់ ខណៈពេលដែលគាត់បានប្រើទូរសព្ទដៃដែលបានក្លូនដើម្បីលាក់ទីតាំងរបស់គាត់។ យោងតាមលោក Mitnick គាត់បានចំណាយពេលប្រាំបីខែនៃការកាត់ទោសរបស់គាត់នៅក្នុងការឃុំឃាំងតែម្នាក់ឯង ដោយសារតែមន្រ្តីអនុវត្តច្បាប់ត្រូវបានគេជឿជាក់ថាគាត់អាចបំភ្លៃកាំជ្រួចនុយក្លេអ៊ែរដោយការហួចចូលទៅក្នុងទូរស័ព្ទបង់ប្រាក់។

5. Chen Ing-hau

បន្ទុករបស់ CIH ឬមេរោគកុំព្យូទ័រ "Chernobyl" ឬ "Spacefiller" ត្រូវបានចែកចាយនៅថ្ងៃទី 26 ខែមេសា ឆ្នាំ 1999 ដែលធ្វើអោយកុំព្យូទ័រម៉ាស៊ីនមិនអាចដំណើរការបាន និងបន្សល់ទុកនូវការខូចខាតផ្នែកពាណិជ្ជកម្មចំនួន 1 ពាន់លានដុល្លារភ្លាមៗ។ វាត្រូវបានបង្កើតឡើងដោយ Chen Ing-hau និស្សិតនៅសាកលវិទ្យាល័យ Tatung ក្នុងតៃវ៉ាន់ឆ្នាំមុន។ CIH បានសរសេរកូដរបស់វានៅខាងក្នុងចន្លោះប្រហោងនៃកូដដែលមានស្រាប់ ដែលធ្វើអោយវាពិបាកក្នុងការរកឃើញ។ ព្រឹត្តិការណ៍នេះបាននាំឱ្យមានច្បាប់ឧក្រិដ្ឋកម្មកុំព្យូទ័រថ្មីនៅតៃវ៉ាន់។

6. Kane Gamble

Kane Gamble មានអាយុ 15 ឆ្នាំនៅពេលដែលគាត់បានកំណត់គោលដៅដំបូងរបស់ប្រធានសហគមន៍ស៊ើបការណ៍សម្ងាត់អាមេរិកពីផ្ទះរបស់គាត់នៅលើលំនៅដ្ឋាន Leicestershire ។ ចន្លោះឆ្នាំ 2015 និង 2016 Gamble អាចចូលប្រើឯកសារ "រសើបខ្លាំង" តាមសេចក្តីរាយការណ៍ ស្តីពីប្រតិបត្តិការយោធា និងចារកម្ម ខណៈពេលដែលគាត់បានយាយីគ្រួសាររបស់មន្ត្រីជាន់ខ្ពស់អាមេរិក។

អាកប្បកិរិយារបស់គាត់បានពង្រីកដល់ការកំណត់ពាក្យសម្ងាត់ឡើងវិញរបស់នាយករង FBI លោក Mark Giuliano និងបានបន្សល់ទុកសារជាសំឡេងដ៏គួរឱ្យភ័យខ្លាចសម្រាប់ភរិយារបស់ប្រធាន CIA លោក John Brennan ។ គាត់ត្រូវបានគេរាយការណ៍ថាអួតថា “នេះត្រូវតែជាការ hack ដ៏ធំបំផុតដែលមិនធ្លាប់មាន។”

7. Linus Torvalds

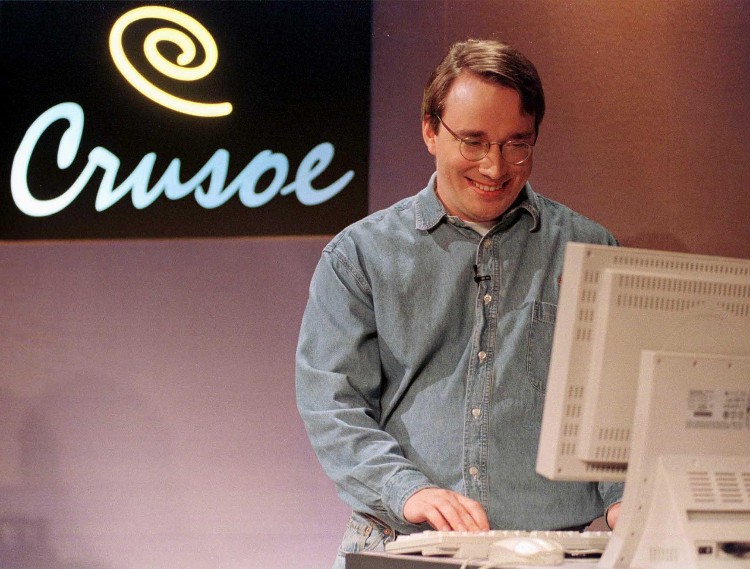

Linus Torvalds

ឥណទានរូបភាព៖ REUTERS / Alamy Stock Photo

ក្នុងឆ្នាំ 1991 និស្សិតកុំព្យូទ័រជនជាតិហ្វាំងឡង់អាយុ 21 ឆ្នាំ Linus Torvalds បានសរសេរមូលដ្ឋាន សម្រាប់លីនុច ដែលជាប្រព័ន្ធប្រតិបត្តិការប្រភពបើកចំហ ដែលចាប់តាំងពីពេលនោះមកបានក្លាយជាប្រព័ន្ធប្រតិបត្តិការកុំព្យូទ័រដែលត្រូវបានប្រើប្រាស់យ៉ាងទូលំទូលាយបំផុតនៅក្នុងពិភពលោក។ Torvalds ត្រូវបានគេលួចចូលតាំងពីវ័យជំទង់ នៅពេលដែលគាត់សរសេរកម្មវិធីកុំព្យូទ័រផ្ទះ Commodore VIC-20។

ជាមួយលីនុច Torvalds បានណែនាំប្រព័ន្ធប្រតិបត្តិការឥតគិតថ្លៃដែលគ្រប់គ្រងការអភិវឌ្ឍន៍ការចែកចាយ។ វាជាគម្រោងឧត្តមគតិដែលទោះបីជាយ៉ាងណាក៏បានទទួលបានការទុកចិត្តពីអាជីវកម្ម ហើយបានក្លាយជាចំណុចយោងសំខាន់សម្រាប់ប្រភពបើកចំហសង្គម។ចលនា។

នៅក្នុងបទសម្ភាសន៍ឆ្នាំ 1997 ជាមួយ Torvalds ទស្សនាវដ្ដី Wired បានពិពណ៌នាអំពីគោលដៅនៃការលួចចូលថា ជាចុងក្រោយគឺ "បង្កើតទម្លាប់ល្អ បណ្តុំកូដតឹង ឬកម្មវិធីល្អ ៗ ដែលទទួលបានការកោតសរសើរ នៃមិត្តភក្ដិរបស់ពួកគេ។ Linus បានទៅបន្ថែមទៀត ដោយដាក់មូលដ្ឋានគ្រឹះដែលបង្កប់នូវទម្លាប់ កូដ និងកម្មវិធីផ្សេងៗ ហើយអាចសម្រេចបាននូវការ hack ចុងក្រោយ។"