Isi kandungan

Kredit Imej: Artem Oleshko / Shutterstock

Kredit Imej: Artem Oleshko / ShutterstockDidorong oleh keseronokan cabaran dan tujuan yang lebih berniat jahat, satu bentuk aktiviti jenayah baharu muncul pada tahun 1980-an, yang menggunakan kepakaran teknologi untuk melanggar dan mengeksploitasi sistem komputer.

Penggodam keselamatan yang mula memasuki tajuk utama, seperti Kevin Mitnick yang pada satu ketika berada dalam senarai Paling Dikehendaki FBI, bertujuan untuk melanggar rangkaian dan sistem komputer untuk mengakses maklumat yang dilindungi.

Kadang-kadang dipanggil penggodam 'topi hitam' berbeza dengan penggodam 'topi putih' yang bermain-main tanpa niat jahat, seolah-olah mereka berdiri di sisi undang-undang yang bertentangan di Amerika Barat, penggodam jenayah muncul di tengah-tengah subkultur penggodam penggemar hobi dan pembangun perisian yang telah berkembang sejak 1960-an.

Lihat juga: 12 Khazanah Yunani PurbaBerikut ialah 7 penggodam terkenal yang mencipta sejarah, beberapa terkenal kerana jenayah mereka, yang lain terkenal kerana sumbangan mereka kepada sains komputer.

1. Bob Thomas

Dalam komuniti sains komputer tahun 1960-an, 'penggodaman' digunakan untuk menerangkan kod suai manfaat yang ditulis oleh pengaturcara untuk menampal bersama perisian, tetapi ia kemudiannya akan diperluaskan kepada penggunaan virus untuk mendapatkan akses kepada komputer peribadi sistem. Walau bagaimanapun, virus dan cecacing yang terawal adalah percubaan dalam niat.

Pada tahun 1971, program Creeper telah direka oleh Bob Thomas untuk menguji idea program mereplikasi diri. Idea"automata mereplikasi diri" sebelum ini telah dinyatakan oleh ahli matematik John von Neumann seawal tahun 1949. Tidak seperti wabak yang menimbulkan bencana android dalam filem Michael Crichton 1973 Westworld , Creeper merebak melalui ARPANET ke sistem jauh untuk mengeluarkan mesej: “Saya yang menjalar, tangkap saya jika anda boleh!”

2. John Draper

Penggodaman berkembang di tengah-tengah konteks 'telefon phreaking' pada tahun 1960-an dan 1970-an. John Draper adalah antara mereka yang bergelut dengan dan merekayasa balik sistem telefon Amerika Utara, kemudian rangkaian komputer terbesar yang boleh diakses oleh orang ramai, untuk membuat panggilan jarak jauh percuma.

Dengan menggunakan khusus alat, "phreaks" boleh meniru nada yang digunakan dalam rangkaian untuk menghalakan panggilan telefon. Penggunaan wisel mainan oleh Draper yang dibekalkan dengan bijirin sarapan Cap'n Crunch, yang mampu menghasilkan nada 2600 Hz, memberikan gelarannya "Captain Crunch".

Dalam edisi 1984 InfoWorld , Draper mencadangkan penggodaman bermaksud "membahagikan sesuatu, memikirkan cara ia berfungsi... Saya hanya menggodam program saya sendiri sekarang."

3. Robert Tappan Morris

Pada tahun 1988, saintis komputer Amerika Robert Tappan Morris memperkenalkan cecacing komputer kepada Internet untuk kali pertama mungkin. Pelbagai perisian hasad ini mereplikasi dirinya sendiri untuk merebak ke komputer lain. Kegigihan 'cacing Morris' telah memusnahkannya sebagaiia mencipta beban sistem yang mengganggu yang membawanya kepada perhatian pentadbir.

Lihat juga: Bagaimanakah Komander Kereta Kebal Perang Dunia Kedua Muda Mencap Kuasanya pada Rejimennya?Cecing itu menjangkiti 6,000 sistem dan menjadikan Morris sabitan pertama di bawah novel Akta Penipuan dan Penyalahgunaan Komputer 1986, serta penggantungan setahun daripada Cornell Sekolah siswazah universiti.

4. Kevin Mitnick

Kevin Mitnick (kiri) dan Emmanuel Goldstein di persidangan Hackers on Planet Earth (HOPE) pada tahun 2008

Kredit Imej: ES Travel / Foto Saham Alamy

Lima tahun penjara berikutan penahanan Kevin Mitnick pada 15 Februari, 1995 atas kesalahan persekutuan yang meliputi penggodaman komputer dan penipuan wayar selama dua setengah tahun sebelumnya, yang telah menyebabkan dia mendapat tempat di FBI's Most Wanted senarai.

Mitnick telah memecah masuk ke komputer mel suara, menyalin perisian, kata laluan yang dicuri dan e-mel yang dipintas, manakala dia menggunakan telefon selular yang diklon untuk menyembunyikan lokasinya. Menurut Mitnick, dia menghabiskan lapan bulan hukumannya dalam kurungan bersendirian kerana pegawai penguatkuasa undang-undang yakin bahawa dia boleh mengganggu peluru berpandu nuklear dengan bersiul ke telefon berbayar.

5. Chen Ing-hau

Muatan CIH, atau virus komputer "Chernobyl" atau "Pengisi Ruang Angkasa", telah dihantar pada 26 April, 1999, menyebabkan komputer hos tidak boleh beroperasi dan meninggalkan $1 bilion kerosakan komersil selepasnya. Ia telah dibangunkan oleh Chen Ing-hau, seorang pelajar di Universiti Tatung di Taiwan, thetahun sebelumnya. CIH menulis kodnya di dalam celah dalam kod sedia ada, menjadikannya lebih sukar untuk dikesan. Peristiwa itu membawa kepada perundangan jenayah komputer baharu di Taiwan.

6. Kane Gamble

Kane Gamble berusia 15 tahun apabila dia mula-mula menyasarkan ketua komuniti perisikan AS dari rumahnya di taman perumahan Leicestershire. Antara tahun 2015 dan 2016, Gamble dapat mengakses dokumen yang dilaporkan "sangat sensitif" mengenai operasi ketenteraan dan perisikan, sementara dia mengganggu keluarga pegawai kanan AS.

Tingkah lakunya meluas hingga menetapkan semula kata laluan timbalan pengarah FBI Mark Giuliano dan meninggalkan mesej mel suara yang menakutkan untuk isteri ketua CIA John Brennan. Dia dilaporkan bercakap besar: "Ini mesti menjadi penggodaman terbesar yang pernah ada."

7. Linus Torvalds

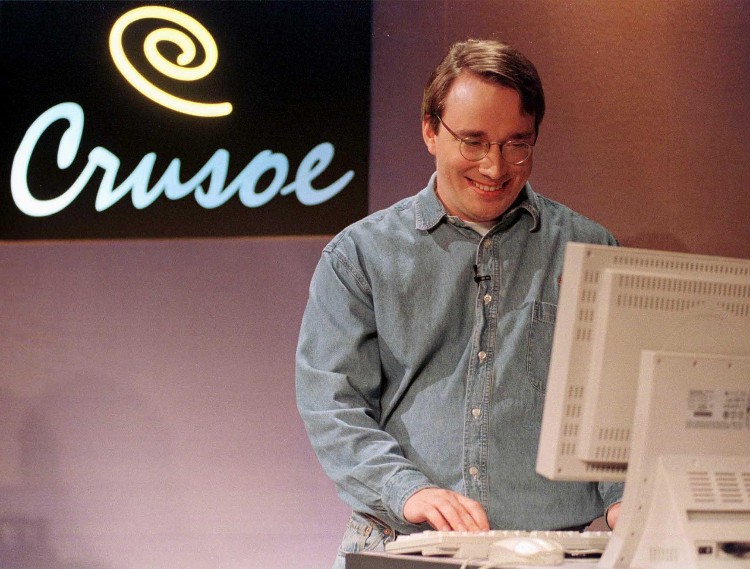

Linus Torvalds

Kredit Imej: REUTERS / Foto Saham Alamy

Pada tahun 1991, pelajar komputer Finland berusia 21 tahun Linus Torvalds menulis asas untuk Linux, sistem pengendalian sumber terbuka yang sejak itu telah menjadi sistem pengendalian komputer yang paling banyak digunakan di dunia. Torvalds telah menggodam sejak remajanya, apabila dia memprogramkan komputer rumah Commodore VIC-20.

Dengan Linux, Torvalds memperkenalkan sistem pengendalian percuma yang memperjuangkan pembangunan teragih. Ia adalah projek idealistik yang bagaimanapun mendapat kepercayaan perniagaan dan menjadi titik rujukan utama untuk sosial sumber terbuka.pergerakan.

Dalam temu bual 1997 dengan Torvalds, majalah Wired menyifatkan matlamat penggodaman sebagai, akhirnya, untuk "membuat rutin yang kemas, potongan kod yang ketat, atau apl hebat yang mendapat penghormatan daripada rakan sebaya mereka. Linus melangkah lebih jauh, meletakkan asas yang mendasari rutin, kod dan aplikasi yang hebat, dan mungkin mencapai penggodaman muktamad.”