Spis treści

Image Credit: Artem Oleshko / Shutterstock

Image Credit: Artem Oleshko / Shutterstock W latach 80. XX w. pojawiła się nowa forma działalności przestępczej, wykorzystująca wiedzę technologiczną do naruszania i wykorzystywania systemów komputerowych.

Hakerzy bezpieczeństwa, którzy zaczęli trafiać na pierwsze strony gazet, tacy jak Kevin Mitnick, który w pewnym momencie znalazł się na liście najbardziej poszukiwanych przez FBI, mieli na celu naruszenie sieci i systemów komputerowych w celu uzyskania dostępu do chronionych informacji.

Czasami nazywani hakerami "black hat" w przeciwieństwie do hakerów "white hat", którzy majsterkują bez złych zamiarów, tak jakby stali po przeciwnych stronach prawa w amerykańskim westernie, hakerzy kryminalni pojawili się wśród hakerskiej subkultury hobbystów i twórców oprogramowania, która rozwijała się od lat 60.

Oto 7 godnych uwagi hakerów, którzy zapisali się w historii, niektórzy osławieni przestępczością, inni znani ze swojego wkładu w informatykę.

1. Bob Thomas

W środowiskach informatycznych lat sześćdziesiątych XX wieku "hacking" był używany do opisywania kodu pisanego przez programistów w celu łatania oprogramowania, ale później rozszerzył się na używanie wirusów w celu uzyskania dostępu do prywatnych systemów komputerowych. Jednak najwcześniejsze wirusy i robaki miały charakter eksperymentalny.

W 1971 roku program Creeper został zaprojektowany przez Boba Thomasa, aby przetestować ideę samoreplikującego się programu. Idea "samoreplikujących się automatów" została wcześniej sprecyzowana przez matematyka Johna von Neumanna już w 1949 roku. W przeciwieństwie do epidemii, która wywołuje katastrofę androidów w filmie Michaela Crichtona z 1973 roku Westworld , Creeper rozprzestrzenił się poprzez ARPANET do zdalnego systemu, aby wyprowadzić wiadomość: "Jestem creeperem, złap mnie, jeśli potrafisz!".

2. John Draper

Hacking rozwinął się w kontekście "phreakingu telefonicznego" w latach 60. i 70. John Draper był wśród tych, którzy zmagali się z systemem telefonicznym Ameryki Północnej, wówczas największą siecią komputerową, do której społeczeństwo miało dostęp, i dokonywali w nim zmian, aby wykonywać darmowe połączenia międzymiastowe.

Draper używał zabawkowego gwizdka dołączanego do płatków śniadaniowych Cap'n Crunch, który był w stanie wygenerować ton o częstotliwości 2600 Hz, dzięki czemu zyskał przydomek "Captain Crunch".

W wydaniu z 1984 r. InfoWorld Draper zasugerował, że hakowanie oznacza "rozbieranie rzeczy na części, dowiadywanie się, jak działają... Ja właśnie hakuję teraz swoje własne programy".

3. Robert Tappan Morris

W 1988 roku amerykański informatyk Robert Tappan Morris po raz pierwszy wprowadził do Internetu robaka komputerowego. Ta odmiana złośliwego oprogramowania replikuje się w celu rozprzestrzeniania się na inne komputery. Uporczywość "robaka Morrisa" była jego zgubą, ponieważ tworzył on zakłócające obciążenie systemu, co zwróciło uwagę administratorów.

Robak zainfekował 6 000 systemów i przyniósł Morrisowi pierwszy wyrok skazujący na podstawie nowatorskiej ustawy Computer Fraud and Abuse Act z 1986 roku, a także roczne zawieszenie w prawach absolwenta Uniwersytetu Cornell.

Zobacz też: D-Day do Paryża - Ile czasu zajęło wyzwolenie Francji?4. Kevin Mitnick

Kevin Mitnick (z lewej) i Emmanuel Goldstein podczas konferencji Hackers on Planet Earth (HOPE) w 2008 r.

Image Credit: ES Travel / Alamy Stock Photo

Pięć lat więzienia nastąpiło po aresztowaniu Kevina Mitnicka 15 lutego 1995 r. za przestępstwa federalne obejmujące hakerstwo komputerowe i oszustwa podatkowe w ciągu poprzednich dwóch i pół roku, co już wcześniej dało mu miejsce na liście najbardziej poszukiwanych przez FBI.

Mitnick włamywał się do komputerów z pocztą głosową, kopiował oprogramowanie, wykradał hasła i przechwytywał e-maile, a do ukrycia swojej lokalizacji używał sklonowanych telefonów komórkowych. Według Mitnicka, osiem miesięcy wyroku spędził w izolatce, ponieważ funkcjonariusze organów ścigania byli przekonani, że może manipulować pociskami nuklearnymi, gwiżdżąc do automatu telefonicznego.

5. Chen Ing-hau

CIH, wirus komputerowy "Chernobyl" lub "Spacefiller", został dostarczony 26 kwietnia 1999 roku, uniemożliwiając działanie komputerów i pozostawiając po sobie 1 miliard dolarów strat komercyjnych. Został on opracowany przez Chen Ing-hau, studenta Uniwersytetu Tatung na Tajwanie, w poprzednim roku. CIH napisał swój kod wewnątrz luk w istniejącym kodzie, co utrudniło jego wykrycie. Wydarzenie to doprowadziło do powstania nowych komputerówustawodawstwo dotyczące przestępczości na Tajwanie.

Zobacz też: 10 faktów o Kleopatrze6. Kane Gamble

Kane Gamble miał 15 lat, gdy po raz pierwszy obrał sobie za cel szefów amerykańskiego wywiadu ze swojego domu na osiedlu w Leicestershire. W latach 2015-2016 Gamble uzyskał dostęp do podobno "niezwykle wrażliwych" dokumentów dotyczących operacji wojskowych i wywiadowczych, a jednocześnie nękał rodziny wysokich urzędników amerykańskich.

Jego zachowanie rozciągało się na zresetowanie haseł zastępcy dyrektora FBI Marka Giuliano i pozostawienie zastraszającej wiadomości na poczcie głosowej dla żony szefa CIA Johna Brennana. Podobno przechwalał się: "To musi być największe włamanie w historii".

7) Linus Torvalds

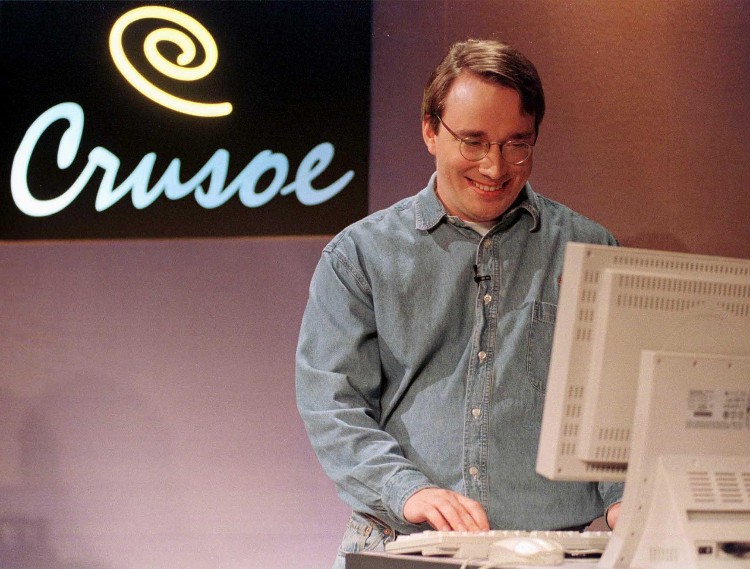

Linus Torvalds

Image Credit: REUTERS / Alamy Stock Photo

W 1991 roku 21-letni fiński student informatyki Linus Torvalds napisał podstawy Linuksa, systemu operacyjnego o otwartym kodzie źródłowym, który od tego czasu stał się najczęściej używanym komputerowym systemem operacyjnym na świecie. Torvalds hakował już od nastolatka, kiedy to programował domowy komputer Commodore VIC-20.

W Linuksie Torvalds wprowadził wolny system operacyjny, który był orędownikiem rozwoju rozproszonego. Był to projekt idealistyczny, który jednak zdobył zaufanie biznesu i stał się kluczowym punktem odniesienia dla ruchu społecznego open source.

W wywiadzie z Torvaldsem z 1997 r, Przewodowy Magazyn opisał cel hakowania jako, ostatecznie, "tworzenie zgrabnych procedur, ścisłych fragmentów kodu lub fajnych aplikacji, które zdobywają szacunek rówieśników. Linus poszedł znacznie dalej, kładąc fundamenty, które leżą u podstaw fajnych procedur, kodu i aplikacji, i osiągając być może ostateczny hack".