Tabla de contenido

Crédito de la imagen: Artem Oleshko / Shutterstock

Crédito de la imagen: Artem Oleshko / Shutterstock Motivada por la emoción del desafío y con fines más maliciosos, en la década de 1980 surgió una nueva forma de actividad delictiva, que desplegaba conocimientos tecnológicos para violar y explotar sistemas informáticos.

Los hackers de seguridad que empezaron a aparecer en los titulares, como Kevin Mitnick, que en su momento estuvo en la lista de los más buscados del FBI, tenían como objetivo violar redes y sistemas informáticos para acceder a información protegida.

A veces denominados hackers de "sombrero negro", en contraste con los hackers de "sombrero blanco" que juguetean sin malas intenciones, como si estuvieran en lados opuestos de la ley en un western americano, los hackers criminales surgieron en medio de una subcultura hacker de aficionados y desarrolladores de software que se había ido desarrollando desde los años sesenta.

Ver también: ¿Qué importancia tuvo el ataque vikingo a Lindisfarne?He aquí 7 notables hackers que hicieron historia, algunos famosos por su criminalidad, otros por sus contribuciones a la informática.

1. Bob Thomas

En las comunidades informáticas de los años 60, el término "piratería informática" se utilizaba para describir el código expeditivo escrito por los programadores para parchear software, pero más tarde se extendería al uso de virus para acceder a sistemas informáticos privados. Sin embargo, los primeros virus y gusanos tenían una intención experimental.

En 1971, Bob Thomas diseñó el programa Creeper para probar la idea del programa autorreplicante. La idea de los "autómatas autorreplicantes" ya había sido expuesta por el matemático John von Neumann en 1949. A diferencia de la epidemia que provoca el desastre androide en la película de Michael Crichton de 1973 Westworld , Creeper se propagó a través de ARPANET a un sistema remoto para emitir el mensaje: "¡Soy la enredadera, atrápame si puedes!".

2. John Draper

El pirateo informático se desarrolló en el contexto del "phreaking telefónico" en los años 60 y 70. John Draper fue uno de los que lucharon y aplicaron ingeniería inversa al sistema telefónico norteamericano, entonces la mayor red informática a la que tenía acceso el público, con el fin de realizar llamadas gratuitas de larga distancia.

Mediante el uso de una herramienta específica, los "phreaks" podían replicar los tonos utilizados dentro de la red para encaminar las llamadas telefónicas. El uso por parte de Draper del silbato de juguete suministrado con los cereales para el desayuno Cap'n Crunch, capaz de generar un tono de 2600 Hz, le proporcionó su apodo de "Capitán Crunch".

En un número de 1984 de InfoWorld . Draper sugirió que piratear significaba "desmontar cosas, averiguar cómo funcionan... Ahora mismo estoy pirateando mis propios programas".

3. Robert Tappan Morris

En 1988, el informático estadounidense Robert Tappan Morris introdujo en Internet, quizá por primera vez, un gusano informático. Esta variedad de malware se replica a sí mismo para propagarse a otros ordenadores. La persistencia del "gusano Morris" fue su perdición, ya que creó cargas disruptivas en el sistema que llamaron la atención de los administradores.

El gusano infectó 6.000 sistemas y le valió a Morris la primera condena en virtud de la novedosa Ley de Fraude y Abuso Informático de 1986, así como la suspensión durante un año de sus estudios de postgrado en la Universidad de Cornell.

4. Kevin Mitnick

Kevin Mitnick (izquierda) y Emmanuel Goldstein en la conferencia Hackers on Planet Earth (HOPE) en 2008.

Crédito de la imagen: ES Travel / Alamy Stock Photo

Cinco años de prisión tras la detención de Kevin Mitnick el 15 de febrero de 1995 por delitos federales de piratería informática y fraude electrónico durante los dos años y medio anteriores, que ya le habían hecho figurar en la lista de los más buscados del FBI.

Mitnick había entrado en ordenadores de buzón de voz, copiado software, robado contraseñas e interceptado correos electrónicos, al tiempo que utilizaba teléfonos móviles clonados para ocultar su ubicación. Según Mitnick, pasó ocho meses de su condena en régimen de aislamiento porque las fuerzas del orden estaban convencidas de que podía manipular misiles nucleares silbando en un teléfono público.

Ver también: 5 Tiranías del régimen de los Tudor5. Chen Ing-hau

La carga útil del CIH, o virus informático "Chernobyl" o "Spacefiller", se lanzó el 26 de abril de 1999, inutilizando los ordenadores anfitriones y dejando a su paso daños comerciales por valor de 1.000 millones de dólares. Fue desarrollado por Chen Ing-hau, un estudiante de la Universidad de Tatung (Taiwán), el año anterior. El CIH escribió su código dentro de huecos en el código existente, lo que dificultó su detección. El suceso dio lugar a nuevas tecnologías informáticas.legislación penal en Taiwán.

6. Kane Gamble

Kane Gamble tenía 15 años cuando apuntó por primera vez a jefes de la comunidad de inteligencia de EE.UU. desde su casa en una urbanización de Leicestershire. Entre 2015 y 2016, Gamble pudo acceder a documentos supuestamente "extremadamente sensibles" sobre operaciones militares y de inteligencia, mientras acosaba a las familias de altos funcionarios estadounidenses.

Su comportamiento se extendió hasta restablecer las contraseñas del subdirector del FBI, Mark Giuliano, y dejar un mensaje de voz intimidatorio a la esposa del jefe de la CIA, John Brennan. Al parecer, se jactó: "Este tiene que ser el mayor hackeo de la historia".

7. Linus Torvalds

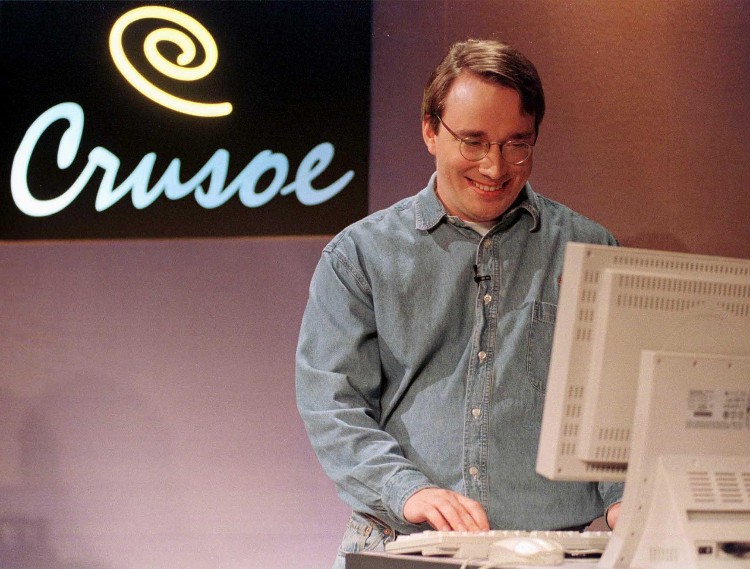

Linus Torvalds

Crédito de la imagen: REUTERS / Alamy Stock Photo

En 1991, el estudiante finlandés de informática Linus Torvalds, de 21 años, escribió las bases de Linux, un sistema operativo de código abierto que desde entonces se ha convertido en el sistema operativo informático más utilizado del mundo. Torvalds llevaba pirateando desde su adolescencia, cuando programaba un ordenador doméstico Commodore VIC-20.

Con Linux, Torvalds introdujo un sistema operativo libre que abogaba por el desarrollo distribuido. Fue un proyecto idealista que, sin embargo, se ganó la confianza de las empresas y se convirtió en una referencia clave para el movimiento social del código abierto.

En una entrevista de 1997 con Torvalds, Cableado Linus fue mucho más allá, sentando las bases que sustentan las rutinas, el código y las aplicaciones, y logrando quizás el hacking definitivo".