Táboa de contidos

Crédito da imaxe: Artem Oleshko/Shutterstock

Crédito da imaxe: Artem Oleshko/ShutterstockMotivada pola emoción do desafío e por propósitos máis maliciosos, unha nova forma de actividade delituosa chegou á maioría de idade na década de 1980, que despregou coñecementos tecnolóxicos para violar e explotar os sistemas informáticos.

Os piratas informáticos de seguridade que comezaron a entrar nos titulares, como Kevin Mitnick que nun momento estaba na lista dos máis buscados do FBI, tiñan como obxectivo violar redes e sistemas informáticos para acceder a información protexida.

Ás veces chamados piratas informáticos de "sombreiro negro" en contraste cos hackers de "sombreiro branco" que xogan sen intención maligna, coma se estivesen en lados opostos da lei nun occidente americano, os hackers criminais xurdiron no medio dunha subcultura hacker de afeccionados e desenvolvedores de software. que se viña desenvolvendo dende os anos 60.

Aquí están 7 hackers notables que fixeron historia, algúns son famosos pola súa criminalidade, outros famosos polas súas contribucións á informática.

1. Bob Thomas

Nas comunidades informáticas da década de 1960, o "pirateamento" utilizábase para describir códigos útiles escritos por programadores para parchear software, pero máis tarde estenderíase ao uso de virus para acceder a ordenadores privados. sistemas. Porén, os primeiros virus e vermes tiñan intención experimental.

En 1971, o programa Creeper foi deseñado por Bob Thomas para probar a idea do programa autorreplicante. A ideade "autómatas autorreplicantes" xa fora delineado anteriormente polo matemático John von Neumann xa en 1949. A diferenza da epidemia que provoca o desastre de Android na película de Michael Crichton de 1973 Westworld , Creeper estendeuse a través de ARPANET a un sistema remoto para emitir a mensaxe: "Eu son a trepadora, tómame se podes!"

2. John Draper

A piratería informática desenvolveuse no contexto do "phreaking telefónico" nos anos 60 e 70. John Draper estivo entre os que loitaron e realizaron enxeñaría inversa do sistema telefónico norteamericano, entón a maior rede informática á que tiña acceso o público, para poder facer chamadas de longa distancia gratuítas. ferramenta, "phreaks" podería replicar os tons utilizados dentro da rede para encamiñar as chamadas telefónicas. O uso por parte de Draper do asubío de xoguete que se subministraba co cereal de almorzo Cap'n Crunch, que era capaz de xerar un ton de 2600 Hz, proporcionou o seu alcume "Captain Crunch".

Ver tamén: Os condenados de Cromwell: a marcha da morte de 5.000 prisioneiros escoceses de DunbarNun número de 1984 de InfoWorld , Draper suxeriu que hackear significaba "desmontar as cousas, descubrir como funcionan... Agora só estou pirateando os meus propios programas".

3. Robert Tappan Morris

En 1988, o científico informático estadounidense Robert Tappan Morris introduciu un verme informático en Internet quizais por primeira vez. Esta variedade de malware replícase para estenderse a outros ordenadores. A persistencia do 'verme Morris' foi a súa desfeita comocreou cargas disruptivas do sistema que o chamaron á atención dos administradores.

Ver tamén: Como foi gañada a terceira batalla de Gaza?O verme infectou 6.000 sistemas e gañoulle a Morris a primeira condena en virtude da novela Lei de fraude e abuso informáticos de 1986, así como a suspensión dun ano de Cornell. Escola de posgrao universitario.

4. Kevin Mitnick

Kevin Mitnick (esquerda) e Emmanuel Goldstein na conferencia Hackers on Planet Earth (HOPE) en 2008

Crédito da imaxe: ES Travel / Alamy Stock Photo

Cinco anos de prisión despois da detención de Kevin Mitnick o 15 de febreiro de 1995 por delitos federais que abranguen piratería informática e fraude telefónico durante os dous anos e medio anteriores, o que xa lle conseguira un lugar na lista dos máis buscados do FBI.

Mitnick entrara en ordenadores de correo de voz, copiara software, roubara contrasinais e interceptara correos electrónicos, mentres utilizaba teléfonos móbiles clonados para ocultar a súa localización. Segundo Mitnick, pasou oito meses da súa condena en illamento porque os axentes da orde estaban convencidos de que podía manipular os mísiles nucleares asubiando a un teléfono público.

5. Chen Ing-hau

A carga útil de CIH, ou o virus informático "Chernobyl" ou "Spacefiller", entregouse o 26 de abril de 1999, deixando inoperables os ordenadores anfitrións e deixando ao seu paso 1.000 millóns de dólares en danos comerciais. Foi desenvolvido por Chen Ing-hau, un estudante da Universidade de Tatung en Taiwánano anterior. CIH escribiu o seu código dentro das lagoas do código existente, o que dificulta a súa detección. O evento levou a unha nova lexislación sobre crimes informáticos en Taiwán.

6. Kane Gamble

Kane Gamble tiña 15 anos cando apuntou por primeira vez aos xefes da comunidade de intelixencia estadounidense desde a súa casa nunha urbanización de Leicestershire. Entre 2015 e 2016, Gamble puido acceder a documentos supostamente "extremadamente sensibles" sobre operacións militares e de intelixencia, mentres acosaba ás familias de altos funcionarios estadounidenses.

O seu comportamento estendeuse ata restablecer os contrasinais do subdirector do FBI, Mark. Giuliano e deixando unha mensaxe intimidante de correo de voz para a muller do xefe da CIA John Brennan. Segundo informou, presumía: "Este ten que ser o pirateo máis grande de todos os tempos".

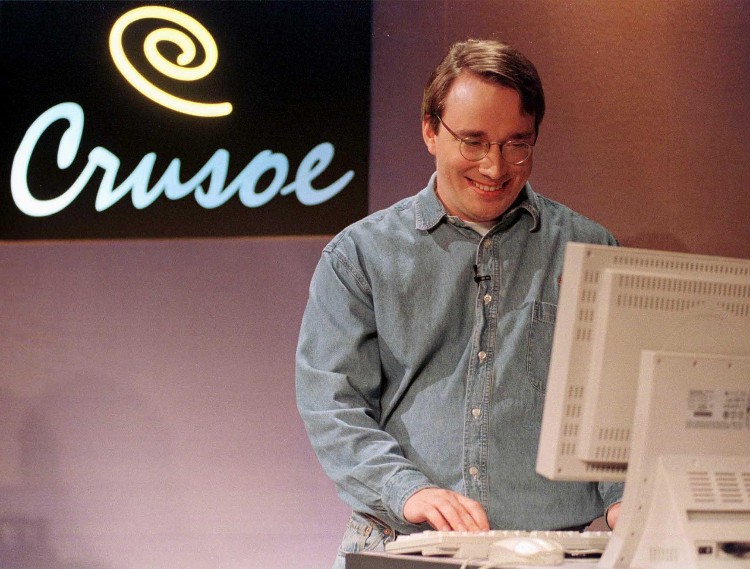

7. Linus Torvalds

Linus Torvalds

Crédito da imaxe: REUTERS / Alamy Stock Photo

En 1991, o estudante de informática finlandés Linus Torvalds, de 21 anos, escribiu a base para Linux, un sistema operativo de código aberto que desde entón se converteu no sistema operativo de ordenador máis utilizado no mundo. Torvalds levaba pirateando desde a súa adolescencia, cando programou un ordenador doméstico Commodore VIC-20.

Con Linux, Torvalds introduciu un sistema operativo gratuíto que defendeu o desenvolvemento distribuído. Foi un proxecto idealista que, non obstante, gañou a confianza das empresas e converteuse nun punto de referencia clave para a rede social de código aberto.movemento.

Nunha entrevista de 1997 con Torvalds, a revista Wired describiu o obxectivo da piratería como, en última instancia, "crear rutinas ordenadas, anacos de código axustado ou aplicacións interesantes que se gañen o respecto". dos seus compañeiros. Linus foi moito máis alá, sentando as bases que subxacen ás rutinas, códigos e aplicacións xeniais, e logrando quizais o hack definitivo. "