Sisällysluettelo

Kuva: Artem Oleshko / Shutterstock

Kuva: Artem Oleshko / Shutterstock Haasteiden jännityksen ja ilkeämmän tarkoituksen vuoksi 1980-luvulla syntyi uusi rikollisen toiminnan muoto, jossa käytettiin teknologista asiantuntemusta tietokonejärjestelmien rikkomiseen ja hyväksikäyttöön.

Otsikoihin nousseet tietoturvahakkerit, kuten Kevin Mitnick, joka oli aikoinaan FBI:n etsityimpien listalla, pyrkivät murtautumaan verkkoihin ja tietokonejärjestelmiin päästäkseen käsiksi suojattuihin tietoihin.

Rikolliset hakkerit, joita kutsutaan joskus "mustahattuhakkeroiksi", toisin kuin "valkohattuhakkerit", jotka puuhastelevat ilman pahoja aikomuksia, ikään kuin he seisoisivat lain vastakkaisilla puolilla amerikkalaisessa lännenelokuvassa, nousivat esiin keskellä harrastajien ja ohjelmistokehittäjien muodostamaa hakkerialakulttuuria, joka oli kehittynyt 1960-luvulta lähtien.

Tässä on 7 merkittävää historiaa tehnyttä hakkeria, joista jotkut ovat pahamaineisia rikollisuudestaan, toiset taas kuuluisia panoksestaan tietojenkäsittelytieteeseen.

1. Bob Thomas

1960-luvun tietotekniikkayhteisöissä hakkerointia käytettiin kuvaamaan ohjelmoijien kirjoittamaa tarkoituksenmukaista koodia ohjelmistojen korjaamiseksi, mutta myöhemmin se ulotettiin koskemaan myös virusten käyttöä yksityisiin tietokonejärjestelmiin pääsemiseksi. Varhaisimmat virukset ja madot olivat kuitenkin luonteeltaan kokeellisia.

Bob Thomas suunnitteli vuonna 1971 Creeper-ohjelman testatakseen ajatusta itseään monistavasta ohjelmasta. Matemaatikko John von Neumann oli jo vuonna 1949 esittänyt ajatuksen "itseään monistavista automaateista". Toisin kuin androidin katastrofin aiheuttava epidemia Michael Crichtonin elokuvassa 1973 Westworld , Hyypiö levisi ARPANETin kautta etäjärjestelmään ja antoi viestin: "Olen Hyypiö, nappaa minut jos pystyt!".

2. John Draper

Hakkerointi kehittyi 1960- ja 1970-luvuilla puhelinmurron yhteydessä. John Draper oli yksi niistä, jotka painivat Pohjois-Amerikan puhelinjärjestelmän, joka oli tuolloin suurin tietokoneverkko, johon yleisöllä oli pääsy, kanssa ja tekivät sen käänteismallinnuksen voidakseen soittaa ilmaisia kaukopuheluita.

Käyttämällä tiettyä työkalua "phreakit" pystyivät jäljittelemään ääniä, joita verkossa käytettiin puhelujen ohjaamiseen. Draper käytti Cap'n Crunch -aamiaismurojen mukana toimitettua lelupilliä, joka pystyi tuottamaan 2600 Hz:n ääniäänen, ja sai siitä lempinimen "Captain Crunch".

Vuonna 1984 ilmestyneessä InfoWorld , Draper ehdotti, että hakkerointi tarkoittaisi "asioiden purkamista osiin, niiden toiminnan selvittämistä... Minä vain hakkeroin omia ohjelmiani juuri nyt."

Katso myös: Kuka oli Johannes Gutenberg?3. Robert Tappan Morris

Vuonna 1988 yhdysvaltalainen tietojenkäsittelytieteilijä Robert Tappan Morris toi Internetiin ehkä ensimmäistä kertaa tietokonemadon. Tämä haittaohjelmatyyppi kopioi itseään levitäkseen muihin tietokoneisiin. Morrisin madon sitkeys oli sen kohtalona, sillä se aiheutti häiritseviä järjestelmäkuormituksia, jotka toivat sen järjestelmänvalvojien tietoisuuteen.

Mato saastutti 6 000 järjestelmää ja toi Morrisille ensimmäisen tuomion vuoden 1986 uuden Computer Fraud and Abuse Act -lain nojalla sekä vuoden hyllytyksen Cornellin yliopiston tutkijakoulusta.

Katso myös: Muinaisen Egyptin aakkoset: Mitä ovat hieroglyfit?4. Kevin Mitnick

Kevin Mitnick (vas.) ja Emmanuel Goldstein Hackers on Planet Earth (HOPE) -konferenssissa vuonna 2008.

Image Credit: ES Travel / Alamy Stock Photo

Kevin Mitnick pidätettiin 15. helmikuuta 1995 viiden vuoden vankeusrangaistukseen liittovaltion rikoksista, jotka koskivat tietokonehakkerointia ja sähköistä petosta kahden ja puolen vuoden aikana ja jotka olivat jo tuoneet hänelle paikan FBI:n etsityimpien rikollisten listalla.

Mitnick oli murtautunut puhepostitietokoneisiin, kopioinut ohjelmistoja, varastanut salasanoja ja salakuunnellut sähköposteja sekä käyttänyt kloonattuja matkapuhelimia sijaintinsa salaamiseen. Mitnickin mukaan hän vietti kahdeksan kuukautta tuomiostaan eristyssellissä, koska lainvalvontaviranomaiset olivat vakuuttuneita siitä, että hän pystyisi peukaloimaan ydinohjuksia viheltämällä puhelinkoppiin.

5. Chen Ing-hau

CIH:n eli "Tshernobylin" tai "Spacefiller"-tietokoneviruksen hyötykuorma toimitettiin 26. huhtikuuta 1999, jolloin isäntätietokoneet muuttuivat toimintakyvyttömiksi ja se jätti jälkeensä miljardin dollarin kaupalliset vahingot. Sen kehitti edellisenä vuonna taiwanilaisen Tatung-yliopiston opiskelija Chen Ing-hau. CIH kirjoitti koodinsa olemassa olevan koodin aukkojen sisälle, mikä teki sen havaitsemisen vaikeammaksi. Tapahtuma johti uusiin tietokoneidenrikoslainsäädäntö Taiwanissa.

6. Kane Gamble

Kane Gamble oli 15-vuotias, kun hän otti ensimmäisen kerran kohteekseen Yhdysvaltain tiedustelupalvelun päälliköitä Leicestershiren asuinalueella sijaitsevasta kodistaan käsin. Vuosina 2015-2016 Gamble pääsi käsiksi sotilas- ja tiedusteluoperaatioita koskeviin "erittäin arkaluonteisiin" asiakirjoihin ja ahdisteli samalla korkeiden yhdysvaltalaisvirkamiesten perheitä.

Hänen käytöksensä ulottui FBI:n apulaisjohtajan Mark Giulianon salasanojen nollaamiseen ja CIA:n päällikön John Brennanin vaimolle jätettyyn uhkaavaan viestiin. Hänen kerrotaan kehuskelleen: "Tämän on oltava kaikkien aikojen suurin hakkerointi".

7. Linus Torvalds

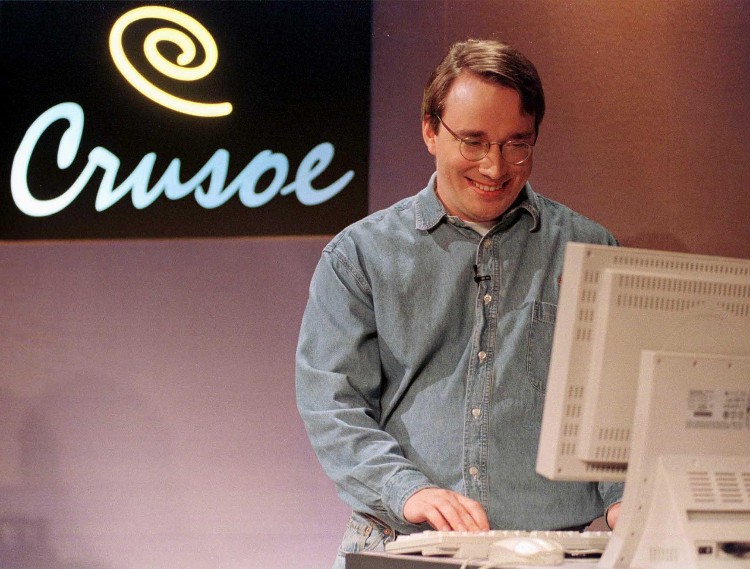

Linus Torvalds

Kuvan luotto: REUTERS / Alamy Stock Photo

Vuonna 1991 21-vuotias suomalainen tietokoneopiskelija Linus Torvalds kirjoitti Linuxin, avoimen lähdekoodin käyttöjärjestelmän, jonka pohjalta on sittemmin tullut maailman käytetyin tietokoneiden käyttöjärjestelmä. Torvalds oli hakkeroinut jo teini-ikäisestä lähtien, jolloin hän ohjelmoi Commodore VIC-20 -kotitietokonetta.

Linuxin myötä Torvalds esitteli vapaan käyttöjärjestelmän, joka suosi hajautettua kehitystä. Se oli idealistinen hanke, joka kuitenkin saavutti liike-elämän luottamuksen ja josta tuli keskeinen vertailukohta avoimen lähdekoodin yhteiskunnalliselle liikkeelle.

Torvaldsin haastattelussa vuonna 1997, Johdotettu lehden mukaan hakkeroinnin tavoitteena on lopulta "luoda siistejä rutiineja, tiukkoja koodinpätkiä tai siistejä sovelluksia, jotka ansaitsevat vertaistensa kunnioituksen. Linus meni paljon pidemmälle luomalla perustan, joka on siistien rutiinien, koodin ja sovellusten perustana, ja saavuttamalla kenties lopullisen hakkeroinnin."