Inhaltsverzeichnis

Bildnachweis: Artem Oleshko / Shutterstock

Bildnachweis: Artem Oleshko / Shutterstock In den 1980er Jahren entwickelte sich eine neue Form der Kriminalität, die durch den Nervenkitzel der Herausforderung und durch böswillige Absichten motiviert war und bei der technologisches Know-how eingesetzt wurde, um Computersysteme zu verletzen und auszunutzen.

Die in die Schlagzeilen geratenen Sicherheitshacker wie Kevin Mitnick, der zeitweise auf der Most Wanted-Liste des FBI stand, zielten darauf ab, in Netzwerke und Computersysteme einzudringen, um an geschützte Informationen zu gelangen.

Die kriminellen Hacker, die manchmal als "Black Hat"-Hacker bezeichnet werden, im Gegensatz zu den "White Hat"-Hackern, die ohne böse Absichten basteln, als stünden sie in einem amerikanischen Western auf der anderen Seite des Gesetzes, entstanden inmitten einer Hacker-Subkultur von Hobbyisten und Softwareentwicklern, die sich seit den 1960er Jahren entwickelt hatte.

Hier sind 7 bemerkenswerte Hacker, die Geschichte geschrieben haben. Einige sind für ihre kriminellen Machenschaften berüchtigt, andere für ihre Beiträge zur Computerwissenschaft.

1 Bob Thomas

In den Informatikkreisen der 1960er Jahre wurde der Begriff "Hacking" zur Beschreibung von zweckmäßigem Code verwendet, der von Programmierern geschrieben wurde, um Software zusammenzuflicken; später wurde er auf die Verwendung von Viren ausgedehnt, um sich Zugang zu privaten Computersystemen zu verschaffen. Die ersten Viren und Würmer waren jedoch experimenteller Natur.

1971 wurde das Programm Creeper von Bob Thomas entwickelt, um die Idee des selbstreplizierenden Programms zu testen. Die Idee der "selbstreplizierenden Automaten" war bereits 1949 von dem Mathematiker John von Neumann entwickelt worden. Im Gegensatz zu der Epidemie, die in dem Film von Michael Crichton aus dem Jahr 1973 die androide Katastrophe heraufbeschwört Westworld Creeper verbreitete sich über das ARPANET auf ein entferntes System und gab die Nachricht aus: "Ich bin der Creeper, fangt mich, wenn ihr könnt!"

2) John Draper

Das Hacking entwickelte sich in den 1960er- und 1970er-Jahren im Zusammenhang mit dem "Phone Phreaking": John Draper gehörte zu denjenigen, die das nordamerikanische Telefonsystem, das damals das größte Computernetz war, zu dem die Öffentlichkeit Zugang hatte, manipulierten, um kostenlose Ferngespräche zu führen.

Mit Hilfe eines speziellen Geräts konnten "Phreaks" die Töne nachahmen, die innerhalb des Netzes zur Weiterleitung von Telefonanrufen verwendet wurden. Drapers Verwendung der mit den Cap'n Crunch-Frühstücksflocken gelieferten Spielzeugpfeife, die in der Lage war, einen 2600 Hz-Ton zu erzeugen, brachte ihm den Spitznamen "Captain Crunch" ein.

In einer Ausgabe von 1984 InfoWorld Draper meinte, Hacken bedeute, "Dinge auseinander zu nehmen und herauszufinden, wie sie funktionieren... Ich hacke gerade an meinen eigenen Programmen herum."

3. Robert Tappan Morris

1988 brachte der amerikanische Informatiker Robert Tappan Morris vielleicht zum ersten Mal einen Computerwurm ins Internet. Diese Art von Malware repliziert sich selbst, um sich auf andere Computer zu verbreiten. Die Hartnäckigkeit des "Morris-Wurms" wurde ihm zum Verhängnis, da er störende Systemlasten verursachte, die die Aufmerksamkeit der Administratoren auf ihn lenkten.

Der Wurm infizierte 6.000 Systeme und brachte Morris die erste Verurteilung nach dem neuen Computer Fraud and Abuse Act von 1986 sowie eine einjährige Suspendierung von der Graduiertenschule der Cornell University ein.

4) Kevin Mitnick

Kevin Mitnick (links) und Emmanuel Goldstein auf der Konferenz Hackers on Planet Earth (HOPE) im Jahr 2008

Bildnachweis: ES Travel / Alamy Stock Photo

Fünf Jahre Gefängnis folgten auf die Verhaftung von Kevin Mitnick am 15. Februar 1995, nachdem er in den vorangegangenen zweieinhalb Jahren Straftaten im Zusammenhang mit Computer-Hacking und Betrug begangen hatte, was ihm bereits einen Platz auf der Most Wanted-Liste des FBI eingebracht hatte.

Mitnick war in Voicemail-Computer eingedrungen, hatte Software kopiert, Passwörter gestohlen und E-Mails abgefangen, während er geklonte Mobiltelefone benutzte, um seinen Aufenthaltsort zu verbergen. Nach eigenen Angaben verbrachte Mitnick acht Monate seiner Strafe in Einzelhaft, weil die Strafverfolgungsbehörden davon überzeugt waren, dass er Atomraketen manipulieren könnte, indem er in ein Münztelefon pfeift.

5) Chen Ing-hau

Die Nutzlast des Computervirus CIH, auch "Tschernobyl" oder "Spacefiller" genannt, wurde am 26. April 1999 freigesetzt, machte Host-Computer funktionsunfähig und hinterließ kommerzielle Schäden in Höhe von 1 Milliarde Dollar. CIH wurde im Jahr zuvor von Chen Ing-hau, einem Studenten der Tatung-Universität in Taiwan, entwickelt. CIH schrieb seinen Code in Lücken im bestehenden Code, was seine Entdeckung erschwerte. Das Ereignis führte zu neuen ComputerGesetzgebung zur Kriminalität in Taiwan.

Siehe auch: Der tödlichste Terroranschlag in der britischen Geschichte: Was war der Bombenanschlag in Lockerbie?6. kane Gamble

Kane Gamble war 15 Jahre alt, als er von seinem Haus in einer Wohnsiedlung in Leicestershire aus zum ersten Mal die Chefs der US-Geheimdienste ins Visier nahm. 2015 und 2016 hatte Gamble Zugang zu angeblich "äußerst sensiblen" Dokumenten über militärische und geheimdienstliche Operationen, während er die Familien hochrangiger US-Beamter belästigte.

Er setzte sogar die Passwörter des stellvertretenden FBI-Direktors Mark Giuliano zurück und hinterließ der Frau von CIA-Chef John Brennan eine einschüchternde Voicemail-Nachricht. Berichten zufolge prahlte er: "Das muss der größte Hack aller Zeiten sein".

7 Linus Torvalds

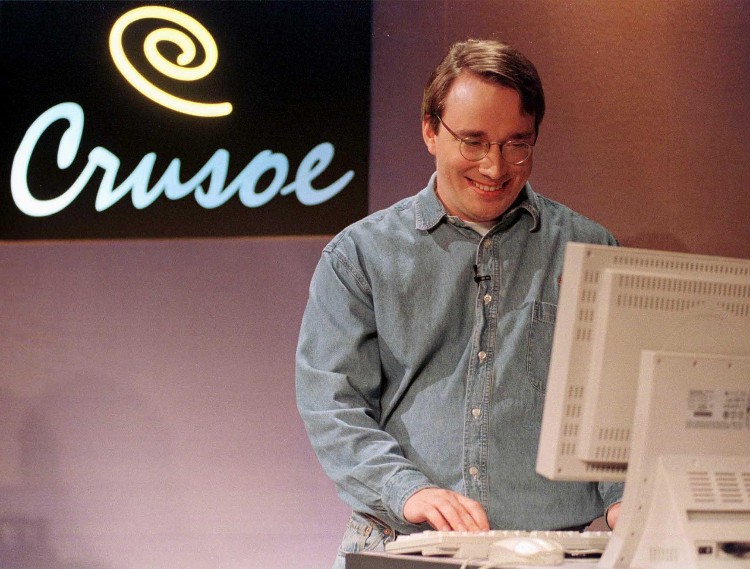

Linus Torvalds

Siehe auch: Wie das Zimmermann-Telegramm zum Eintritt Amerikas in den Krieg beitrugBildnachweis: REUTERS / Alamy Stock Photo

1991 schrieb der 21-jährige finnische Computerstudent Linus Torvalds die Grundlage für Linux, ein Open-Source-Betriebssystem, das inzwischen zum weltweit am meisten verwendeten Computerbetriebssystem geworden ist. Torvalds hatte seit seiner Jugendzeit gehackt, als er einen Commodore VC-20 Heimcomputer programmierte.

Mit Linux führte Torvalds ein freies Betriebssystem ein, das sich für eine verteilte Entwicklung einsetzte. Es war ein idealistisches Projekt, das dennoch das Vertrauen der Wirtschaft gewann und zu einem wichtigen Bezugspunkt für die Open-Source-Bewegung wurde.

In einem Interview von 1997 mit Torvalds, Verkabelt Das Magazin beschrieb das Ziel des Hackens als "saubere Routinen, knappe Code-Stücke oder coole Anwendungen zu erstellen, die den Respekt ihrer Kollegen verdienen. Linus ging noch viel weiter, indem er das Fundament legte, das den coolen Routinen, dem Code und den Anwendungen zugrunde liegt, und so vielleicht den ultimativen Hack erreichte."