Съдържание

Снимка: Artem Oleshko / Shutterstock

Снимка: Artem Oleshko / Shutterstock През 80-те години на миналия век, мотивирана от тръпката на предизвикателството и от по-злонамерени цели, се появи нова форма на престъпна дейност, която използва технологичен опит за нарушаване и използване на компютърни системи.

Вижте също: Дъщерята на Клеопатра, Клеопатра Селена: египетска принцеса, римски затворник, африканска кралицаХакерите по сигурността, които започнаха да влизат в заглавията на вестниците, като Кевин Митник, който в един момент беше в списъка на най-издирваните от ФБР, имаха за цел да пробиват мрежи и компютърни системи, за да получат достъп до защитена информация.

Наричани понякога хакери с "черна шапка" в противовес на хакерите с "бяла шапка", които работят без злонамерени намерения, сякаш стоят от двете страни на закона в американски уестърн, криминалните хакери се появяват сред хакерската субкултура на любители и разработчици на софтуер, която се развива от 60-те години на миналия век.

Ето 7 забележителни хакери, които са влезли в историята - някои известни с престъпната си дейност, а други - с приноса си към компютърните науки.

1. Боб Томас

В средите на компютърните специалисти през 60-те години на миналия век понятието "хакерство" се използва за описание на целесъобразен код, написан от програмисти с цел закърпване на софтуера, но по-късно то обхваща и използването на вируси за получаване на достъп до частни компютърни системи. Първите вируси и червеи обаче са били експериментални.

През 1971 г. програмата Creeper е разработена от Боб Томас, за да се тества идеята за самовъзпроизвеждаща се програма. Идеята за "самовъзпроизвеждащи се автомати" е изложена от математика Джон фон Нойман още през 1949 г. За разлика от епидемията, която вещае катастрофа за андроидите във филма на Майкъл Крайтън от 1973 г. Западен свят , Creeper се разпространява чрез ARPANET до отдалечена система, за да излъчи съобщението: "Аз съм Creeper, хвани ме, ако можеш!"

2. Джон Дрейпър

Хакерството се развива в контекста на "телефонните измами" през 60-те и 70-те години на ХХ в. Джон Дрейпър е сред тези, които се борят и преработват северноамериканската телефонна система, тогава най-голямата компютърна мрежа, до която обществото има достъп, за да провеждат безплатни междуградски разговори.

С помощта на специфичен инструмент "измамниците" могат да възпроизвеждат тоновете, използвани в мрежата за насочване на телефонните обаждания. Дрейпър използва свирката-играчка, която се доставя със зърнената закуска Cap'n Crunch и която може да генерира тон с честота 2600 Hz, което му дава прякора "Капитан Crunch".

В брой от 1984 г. на InfoWorld , Дрейпър предположи, че хакерството означава "да разглобяваш нещата, да разбереш как работят... В момента хаквам собствените си програми".

3. Robert Tappan Morris

През 1988 г. американският компютърен учен Робърт Тапан Морис въвежда компютърния червей в интернет може би за първи път. Тази разновидност на зловредния софтуер се репликира, за да се разпространи на други компютри. Устойчивостта на "червея на Морис" е неговата гибел, тъй като той създава разрушителни системни натоварвания, които привличат вниманието на администраторите.

Червеят заразява 6 000 системи и донася на Морис първата присъда по новия Закон за компютърните измами и злоупотреби от 1986 г., както и едногодишно отстраняване от висшето училище на университета "Корнел".

4. Кевин Митник

Кевин Митник (вляво) и Емануел Голдщайн на конференцията Hackers on Planet Earth (HOPE) през 2008 г.

Снимка: ES Travel / Alamy Stock Photo

Пет години затвор след ареста на Кевин Митник на 15 февруари 1995 г. за федерални престъпления, включващи компютърни хакерски атаки и телефонни измами, извършени през предходните две години и половина, които вече му бяха осигурили място в списъка на ФБР с най-издирваните лица.

Митник е прониквал в компютри с гласова поща, копирал е софтуер, крадял е пароли и е прихващал имейли, като е използвал клонирани мобилни телефони, за да скрие местоположението си. Според Митник той е прекарал осем месеца от присъдата си в карцер, тъй като служителите на правоприлагащите органи са били убедени, че може да манипулира ядрени ракети, като свири в телефонен автомат.

5. Chen Ing-hau

Полезният товар на CIH, или компютърният вирус "Чернобил" или "Спейсфилър", беше доставен на 26 април 1999 г., правейки компютрите на хостовете неработоспособни и оставяйки след себе си търговски щети за 1 милиард долара. Той беше разработен от Чен Инг-хау, студент в университета Татунг в Тайван, през предходната година. CIH написа своя код в пропуски в съществуващия код, което го направи по-трудно откриваем. Събитието доведе до нови компютърнизаконодателство за престъпленията в Тайван.

6. Kane Gamble

Кейн Гембъл е на 15 години, когато за първи път се насочва към шефове на американската разузнавателна общност от дома си в жилищен квартал в Лестършир. Между 2015 г. и 2016 г. Гембъл получава достъп до уж "изключително чувствителни" документи за военни и разузнавателни операции, докато тормози семействата на висши американски служители.

Поведението му се простира до това да промени паролите на заместник-директора на ФБР Марк Джулиано и да остави заплашително съобщение на гласовата поща на съпругата на шефа на ЦРУ Джон Бренън. Според съобщенията той се похвалил: "Това трябва да е най-големият хакерски пробив в историята."

7. Линус Торвалдс

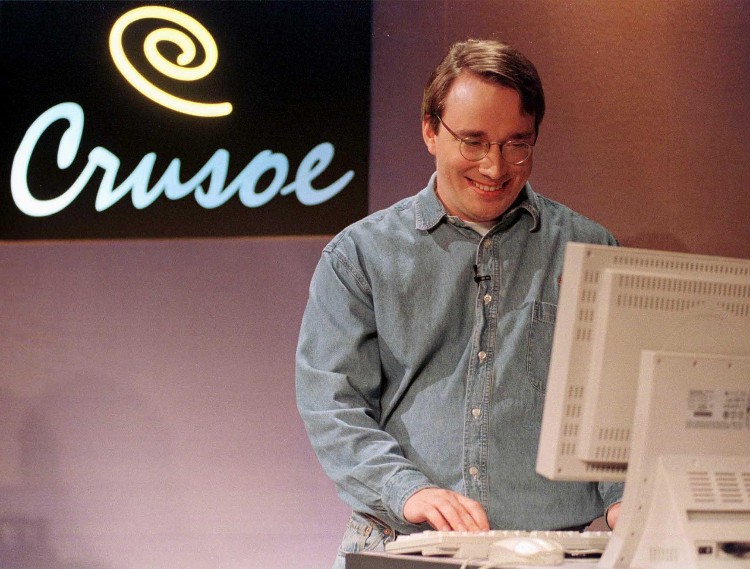

Линус Торвалдс

Снимка: REUTERS / Alamy Stock Photo

През 1991 г. 21-годишният финландски студент по информатика Линус Торвалдс създава основата на Linux - операционна система с отворен код, която оттогава се е превърнала в най-широко използваната компютърна операционна система в света. Торвалдс се занимава с хакерство още от тийнейджърските си години, когато програмира домашен компютър Commodore VIC-20.

Вижте също: Понт дю Гар: най-добрият пример за римски акведуктС Линукс Торвалдс представи свободна операционна система, която подкрепяше разпределеното разработване. Това беше идеалистичен проект, който обаче спечели доверието на бизнеса и се превърна в ключов ориентир за социалното движение за отворен код.

В интервю от 1997 г. с Торвалдс, Проводник описваше целта на хакерството като "създаване на чисти процедури, стегнати части от кода или готини приложения, които печелят уважението на колегите си. Линус отиде много по-далеч, като положи основата, която е в основата на готините процедури, код и приложения, и постигна може би най-висшия хак".