Table des matières

Crédit image : Artem Oleshko / Shutterstock

Crédit image : Artem Oleshko / Shutterstock Motivée par l'excitation du défi et par des objectifs plus malveillants, une nouvelle forme d'activité criminelle a vu le jour dans les années 1980, qui a déployé des compétences technologiques pour violer et exploiter des systèmes informatiques.

Les pirates de la sécurité qui ont commencé à faire la une des journaux, comme Kevin Mitnick, qui figurait à un moment donné sur la liste des personnes les plus recherchées par le FBI, avaient pour objectif de pénétrer dans les réseaux et les systèmes informatiques afin d'accéder à des informations protégées.

Parfois appelés hackers "black hat" par opposition aux hackers "white hat" qui bricolent sans intentions malignes, comme s'ils se trouvaient dans les camps opposés de la loi dans un western américain, les hackers criminels sont apparus au milieu d'une sous-culture de hackers composée d'amateurs et de développeurs de logiciels qui s'est développée depuis les années 1960.

Voici 7 hackers notables qui ont marqué l'histoire, certains notoires pour leur criminalité, d'autres célèbres pour leurs contributions à l'informatique.

1. Bob Thomas

Dans les milieux de l'informatique des années 1960, le terme "piratage" était utilisé pour décrire un code expéditif écrit par des programmeurs pour rafistoler des logiciels, mais il s'est étendu par la suite à l'utilisation de virus pour accéder à des systèmes informatiques privés.

En 1971, le programme Creeper a été conçu par Bob Thomas pour tester l'idée d'un programme auto-réplicatif. L'idée d'"automates auto-réplicatifs" avait déjà été formulée par le mathématicien John von Neumann dès 1949. Contrairement à l'épidémie qui provoque un désastre androïde dans le film de Michael Crichton (1973), le programme Creeper n'a pas été conçu pour être un programme auto-réplicatif. Westworld Creeper s'est propagé via l'ARPANET vers un système distant pour diffuser le message suivant : "Je suis le Creeper, attrapez-moi si vous le pouvez !".

Voir également: À quoi ressemblait la vie des esclaves dans la Rome antique ?2. John Draper

Le piratage s'est développé dans le contexte du "phone phreaking" (piratage téléphonique) dans les années 1960 et 1970. John Draper faisait partie de ceux qui se sont attaqués au système téléphonique nord-américain, qui était alors le plus grand réseau informatique auquel le public avait accès, et qui en ont fait l'ingénierie inverse afin de passer des appels longue distance gratuits.

En utilisant un outil spécifique, les "phreaks" pouvaient reproduire les tonalités utilisées sur le réseau pour acheminer les appels téléphoniques. L'utilisation par Draper du sifflet jouet fourni avec les céréales pour petit-déjeuner Cap'n Crunch, capable de générer une tonalité de 2600 Hz, lui a valu son surnom de "Captain Crunch".

Dans un numéro de 1984 de InfoWorld Selon Draper, pirater signifie "démonter des objets, comprendre comment ils fonctionnent... Je suis en train de pirater mes propres programmes en ce moment".

3. Robert Tappan Morris

En 1988, l'informaticien américain Robert Tappan Morris a introduit pour la première fois un ver informatique sur Internet. Cette variété de logiciels malveillants se réplique pour se propager à d'autres ordinateurs. La persistance du "ver Morris" a été sa perte, car il a créé des charges système perturbatrices qui ont attiré l'attention des administrateurs.

Le ver a infecté 6 000 systèmes et a valu à Morris la première condamnation au titre du nouveau Computer Fraud and Abuse Act de 1986, ainsi qu'une suspension d'un an de l'école supérieure de l'université Cornell.

4. Kevin Mitnick

Kevin Mitnick (à gauche) et Emmanuel Goldstein lors de la conférence Hackers on Planet Earth (HOPE) en 2008

Crédit photo : ES Travel / Alamy Stock Photo

Cinq ans de prison ont suivi l'arrestation de Kevin Mitnick le 15 février 1995 pour des délits fédéraux de piratage informatique et de fraude électronique commis au cours des deux années et demie précédentes, ce qui lui avait déjà valu de figurer sur la liste des personnes les plus recherchées par le FBI.

Mitnick s'était introduit dans des ordinateurs de messagerie vocale, avait copié des logiciels, volé des mots de passe et intercepté des courriels, tout en utilisant des téléphones cellulaires clonés pour cacher sa position. Selon Mitnick, il a passé huit mois de sa peine en isolement parce que les forces de l'ordre étaient convaincues qu'il pouvait trafiquer des missiles nucléaires en sifflant dans un téléphone public.

5. Chen Ing-hau

La charge utile du CIH, ou virus informatique "Tchernobyl" ou "Spacefiller", a été livrée le 26 avril 1999, rendant les ordinateurs hôtes inopérants et laissant dans son sillage un milliard de dollars de dommages commerciaux. Il a été développé par Chen Ing-hau, un étudiant de l'université de Tatung à Taïwan, l'année précédente. Le CIH a écrit son code à l'intérieur de lacunes dans le code existant, ce qui le rend plus difficile à détecter. L'événement a conduit à de nouveaux développements informatiques.la législation sur la criminalité à Taiwan.

6. Kane Gamble

Kane Gamble avait 15 ans lorsqu'il a ciblé pour la première fois des chefs de la communauté du renseignement américain depuis son domicile dans un lotissement du Leicestershire. Entre 2015 et 2016, Gamble a pu accéder à des documents prétendument "extrêmement sensibles" sur des opérations militaires et de renseignement, tout en harcelant les familles de hauts responsables américains.

Il a même réinitialisé les mots de passe du directeur adjoint du FBI, Mark Giuliano, et laissé un message vocal intimidant à l'épouse du chef de la CIA, John Brennan. Il se serait vanté : "Ce doit être le plus grand piratage jamais réalisé".

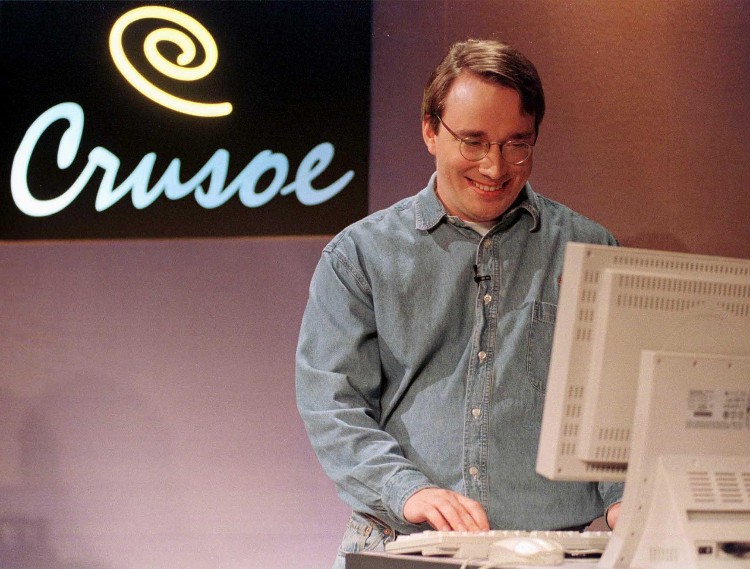

7. Linus Torvalds

Linus Torvalds

Crédit photo : REUTERS / Alamy Stock Photo

En 1991, Linus Torvalds, étudiant finlandais en informatique de 21 ans, a écrit les bases de Linux, un système d'exploitation libre qui est devenu depuis le système d'exploitation informatique le plus utilisé au monde. Torvalds pirate depuis son adolescence, lorsqu'il a programmé un ordinateur personnel Commodore VIC-20.

Voir également: Qui était le Kaiser Wilhelm ?Avec Linux, Torvalds a présenté un système d'exploitation libre, qui s'est fait le champion du développement distribué. Ce projet idéaliste a néanmoins gagné la confiance des entreprises et est devenu une référence clé pour le mouvement social de l'open source.

Dans une interview de 1997 avec Torvalds, Câblé a décrit l'objectif du piratage comme étant, en fin de compte, de "créer des routines soignées, des morceaux de code serrés ou des applications cool qui gagnent le respect de leurs pairs. Linus est allé beaucoup plus loin, en posant les bases qui sous-tendent les routines, le code et les applications cool, et en réalisant peut-être le piratage ultime".