Sommario

Crediti immagine: Artem Oleshko / Shutterstock

Crediti immagine: Artem Oleshko / Shutterstock Motivata dal brivido della sfida e da scopi più maliziosi, negli anni '80 è nata una nuova forma di attività criminale, che sfrutta le competenze tecnologiche per violare e sfruttare i sistemi informatici.

Gli hacker della sicurezza che hanno iniziato a fare notizia, come Kevin Mitnick che a un certo punto è stato inserito nell'elenco dei più ricercati dell'FBI, avevano l'obiettivo di violare reti e sistemi informatici per accedere a informazioni protette.

Talvolta chiamati hacker "black hat" in contrasto con gli hacker "white hat" che armeggiano senza intenzioni maligne, come se si trovassero ai lati opposti della legge in un western americano, gli hacker criminali sono emersi in mezzo a una sottocultura hacker di hobbisti e sviluppatori di software che si è sviluppata a partire dagli anni Sessanta.

Ecco 7 notevoli hacker che hanno fatto la storia, alcuni noti per la loro criminalità, altri famosi per il loro contributo all'informatica.

1. Bob Thomas

Nelle comunità informatiche degli anni Sessanta, il termine "hacking" era usato per descrivere il codice di emergenza scritto dai programmatori per mettere insieme i software, ma in seguito si sarebbe esteso all'uso di virus per accedere a sistemi informatici privati. Tuttavia, i primi virus e worm avevano un intento sperimentale.

Nel 1971, il programma Creeper fu progettato da Bob Thomas per testare l'idea di un programma autoreplicante. L'idea di "automi autoreplicanti" era già stata enunciata dal matematico John von Neumann nel 1949. A differenza dell'epidemia che porta alla catastrofe androide nel film di Michael Crichton del 1973 Westworld Creeper si diffuse attraverso ARPANET ad un sistema remoto per emettere il messaggio: "Sono il creeper, prendetemi se potete!".

2. John Draper

L'hacking si è sviluppato nel contesto del "phone phreaking" negli anni '60 e '70. John Draper fu tra coloro che lottarono con il sistema telefonico nordamericano, all'epoca la più grande rete informatica a cui il pubblico aveva accesso, e lo decompressero per effettuare chiamate interurbane gratuite.

Utilizzando uno strumento specifico, i "phreak" potevano replicare i toni utilizzati all'interno della rete per instradare le chiamate telefoniche. L'uso da parte di Draper del fischietto giocattolo fornito con i cereali per la colazione Cap'n Crunch, che era in grado di generare un tono di 2600 Hz, ha fornito il suo soprannome "Captain Crunch".

In un numero del 1984 di InfoWorld Draper ha suggerito che hackerare significa "smontare le cose, capire come funzionano... In questo momento sto solo hackerando i miei programmi".

3. Robert Tappan Morris

Nel 1988, l'informatico americano Robert Tappan Morris introdusse per la prima volta in Internet un worm informatico. Questa varietà di malware si replica per diffondersi ad altri computer. La persistenza del "worm Morris" è stata la sua rovina, poiché ha creato carichi di sistema dirompenti che lo hanno portato all'attenzione degli amministratori.

Il worm infettò 6.000 sistemi e valse a Morris la prima condanna ai sensi del nuovo Computer Fraud and Abuse Act del 1986, oltre a un anno di sospensione dalla scuola di specializzazione della Cornell University.

4. Kevin Mitnick

Kevin Mitnick (a sinistra) e Emmanuel Goldstein alla conferenza Hackers on Planet Earth (HOPE) nel 2008

Credito immagine: ES Travel / Alamy Stock Photo

Guarda anche: 10 fatti sulla battaglia di NasebyCinque anni di carcere sono seguiti all'arresto di Kevin Mitnick, avvenuto il 15 febbraio 1995, per reati federali di pirateria informatica e frode telematica commessi nei due anni e mezzo precedenti, che gli avevano già fatto guadagnare un posto nella lista dei più ricercati dell'FBI.

Mitnick si era introdotto nei computer della segreteria telefonica, aveva copiato software, rubato password e intercettato e-mail, mentre usava telefoni cellulari clonati per nascondere la sua posizione. Secondo Mitnick, ha trascorso otto mesi della sua condanna in isolamento perché le forze dell'ordine erano convinte che potesse manomettere i missili nucleari fischiando in un telefono pubblico.

5. Chen Ing-hau

Il payload di CIH, o virus informatico "Chernobyl" o "Spacefiller", è stato consegnato il 26 aprile 1999, rendendo inutilizzabili i computer host e lasciando dietro di sé 1 miliardo di dollari di danni commerciali. Il virus è stato sviluppato da Chen Ing-hau, uno studente dell'Università Tatung di Taiwan, l'anno precedente. CIH ha scritto il suo codice all'interno di lacune nel codice esistente, rendendolo più difficile da individuare. L'evento ha portato a nuovi computerlegislazione sul crimine a Taiwan.

6. Kane Gamble

Kane Gamble aveva 15 anni quando ha preso di mira per la prima volta i capi dell'intelligence statunitense dalla sua casa in un complesso residenziale del Leicestershire. Tra il 2015 e il 2016, Gamble ha potuto accedere a documenti "estremamente sensibili" sulle operazioni militari e di intelligence, mentre molestava le famiglie di alti funzionari statunitensi.

Il suo comportamento si è esteso fino a resettare le password del vicedirettore dell'FBI Mark Giuliano e a lasciare un messaggio vocale intimidatorio alla moglie del capo della CIA John Brennan. Secondo quanto riferito, si è vantato: "Questo deve essere il più grande hack di sempre".

7. Linus Torvalds

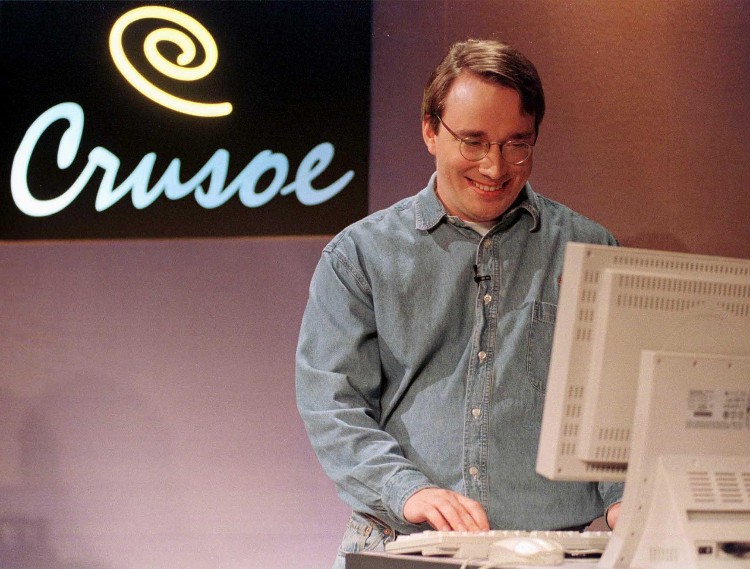

Linus Torvalds

Credito immagine: REUTERS / Alamy Stock Photo

Nel 1991, il ventunenne studente di informatica finlandese Linus Torvalds scrisse le basi di Linux, un sistema operativo open-source che da allora è diventato il sistema operativo per computer più diffuso al mondo. Torvalds si dedicava all'hacking fin dall'adolescenza, quando programmava un computer domestico Commodore VIC-20.

Con Linux, Torvalds ha introdotto un sistema operativo libero che promuoveva lo sviluppo distribuito, un progetto idealistico che tuttavia si è guadagnato la fiducia delle imprese ed è diventato un punto di riferimento fondamentale per il movimento sociale dell'open source.

In un'intervista del 1997 a Torvalds, Wired La rivista ha descritto l'obiettivo dell'hacking come, in ultima analisi, "creare routine ordinate, pezzi di codice stretti o applicazioni interessanti che guadagnino il rispetto dei loro colleghi. Linus è andato molto oltre, gettando le fondamenta che stanno alla base delle routine, del codice e delle applicazioni interessanti, e realizzando forse l'hack definitivo".

Guarda anche: Perché il venerdì 13 porta sfortuna: la vera storia dietro la superstizione