Оглавление

Кредит изображения: Артем Олешко / Shutterstock

Кредит изображения: Артем Олешко / Shutterstock В 1980-х годах, движимая острыми ощущениями и более злонамеренными целями, возникла новая форма преступной деятельности, которая использовала технологические знания для нарушения и эксплуатации компьютерных систем.

Хакеры, которые стали появляться в заголовках газет, такие как Кевин Митник, который одно время находился в списке самых разыскиваемых ФБР, ставили своей целью взлом сетей и компьютерных систем с целью получения доступа к защищенной информации.

Иногда их называют "черношляпными" хакерами в противоположность "белошляпным" хакерам, которые возились без злого умысла, как будто они стоят по разные стороны закона в американском вестерне, криминальные хакеры появились на фоне хакерской субкультуры любителей и разработчиков программного обеспечения, которая развивалась с 1960-х годов.

Вот 7 выдающихся хакеров, вошедших в историю, некоторые из них известны своей преступностью, другие - своим вкладом в компьютерную науку.

Смотрите также: Лестница в небеса: строительство средневековых соборов Англии1. Боб Томас

В сообществах компьютерных наук 1960-х годов "взлом" использовался для описания целесообразного кода, написанного программистами, чтобы соединить программное обеспечение, но позже он распространился на использование вирусов для получения доступа к частным компьютерным системам. Однако самые ранние вирусы и черви были экспериментальными по своему замыслу.

В 1971 году Боб Томас разработал программу Creeper для проверки идеи самовоспроизводящейся программы. Идея "самовоспроизводящихся автоматов" была высказана математиком Джоном фон Нейманом еще в 1949 году. В отличие от эпидемии, которая предрекает андроидам катастрофу в фильме Майкла Крихтона 1973 года Westworld Creeper распространился через ARPANET на удаленную систему, чтобы вывести сообщение: "Я - крипер, поймай меня, если сможешь!".

2. Джон Дрейпер

Хакерство развивалось в контексте "телефонного взлома" в 1960-х и 1970-х гг. Джон Дрейпер был одним из тех, кто боролся с североамериканской телефонной системой, тогда крупнейшей компьютерной сетью, к которой был доступ у населения, и перепрограммировал ее, чтобы совершать бесплатные междугородние звонки.

Используя специальный инструмент, "фрики" могли воспроизводить тональные сигналы, используемые в сети для маршрутизации телефонных звонков. Использование Дрейпером игрушечного свистка, поставляемого с хлопьями для завтрака Cap'n Crunch, который был способен генерировать тон частотой 2600 Гц, обеспечило ему прозвище "Капитан Кранч".

Смотрите также: Англосаксонская династия: взлет и падение дома ГодвиновВ одном из выпусков 1984 года InfoWorld Дрейпер предположил, что хакерство означает "разбирать вещи на части, выяснять, как они работают... Сейчас я просто взламываю свои собственные программы".

3. Роберт Таппан Моррис

В 1988 году американский компьютерный ученый Роберт Таппан Моррис, возможно, впервые представил в Интернете компьютерного червя. Эта разновидность вредоносных программ воспроизводит себя, чтобы распространиться на другие компьютеры. Устойчивость "червя Морриса" стала его гибелью, поскольку он создавал разрушительные нагрузки на систему, что привлекло к нему внимание администраторов.

Червь заразил 6 000 систем и принес Моррису первое осуждение по закону о компьютерном мошенничестве и злоупотреблении 1986 года, а также отстранение на год от работы в аспирантуре Корнельского университета.

4. Кевин Митник

Кевин Митник (слева) и Эммануэль Голдштейн на конференции "Хакеры на планете Земля" (HOPE) в 2008 году

Image Credit: ES Travel / Alamy Stock Photo

Пять лет тюремного заключения последовали за арестом Кевина Митника 15 февраля 1995 года по обвинению в федеральных преступлениях, связанных с компьютерным взломом и мошенничеством, совершенных в течение двух с половиной лет, что уже позволило ему попасть в список наиболее разыскиваемых ФБР.

Митник взламывал компьютеры голосовой почты, копировал программное обеспечение, крал пароли и перехватывал электронные письма, а для скрытия своего местонахождения использовал клонированные сотовые телефоны. По словам Митника, восемь месяцев своего приговора он провел в одиночной камере, поскольку сотрудники правоохранительных органов были убеждены, что он может подделать ядерные ракеты, свистнув в телефон-автомат.

5. Чэнь Ин-хау

Полезная нагрузка CIH, или "Чернобыль", или "Spacefiller", была доставлена 26 апреля 1999 года, выведя компьютеры хозяев из строя и оставив после себя коммерческий ущерб в размере $1 млрд. Он был разработан Ченом Инг-Хау, студентом Университета Татунг на Тайване, в предыдущем году. CIH написал свой код внутри пробелов в существующем коде, что сделало его более трудным для обнаружения. Это событие привело к появлению новых компьютеров.законодательство о преступлениях на Тайване.

6. Кейн Гэмбл

Кейну Гэмблу было 15 лет, когда он впервые напал на руководителей разведывательного сообщества США из своего дома в жилом массиве Лестершира. В 2015-2016 годах Гэмбл получил доступ к якобы "чрезвычайно секретным" документам о военных и разведывательных операциях, в то время как он домогался семей высокопоставленных чиновников США.

Его поведение распространялось на сброс паролей заместителя директора ФБР Марка Джулиано и оставление угрожающего сообщения на голосовой почте для жены главы ЦРУ Джона Бреннана. По сообщениям, он хвастался: "Это, должно быть, самый большой взлом в истории".

7. Линус Торвальдс

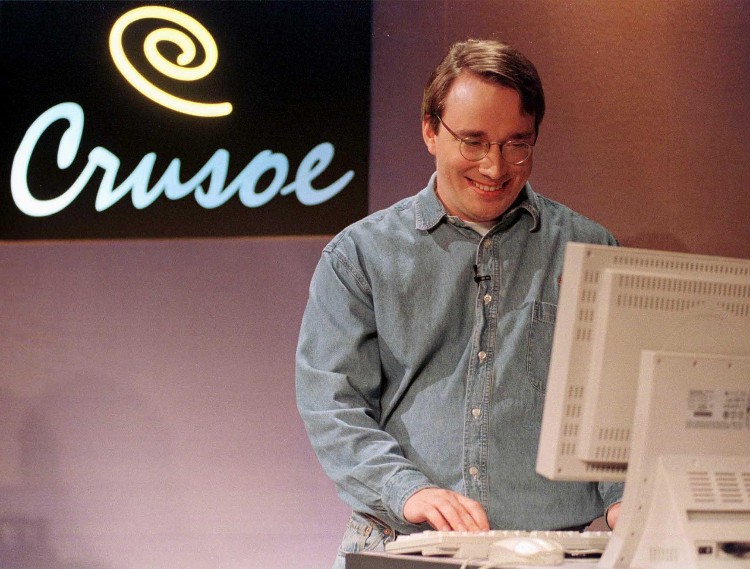

Линус Торвальдс

Image Credit: REUTERS / Alamy Stock Photo

В 1991 году 21-летний финский студент-компьютерщик Линус Торвальдс написал основу для Linux, операционной системы с открытым исходным кодом, которая с тех пор стала самой распространенной компьютерной операционной системой в мире. Торвальдс занимался хакингом с подросткового возраста, когда программировал домашний компьютер Commodore VIC-20.

В Linux Торвальдс представил свободную операционную систему, которая поддерживала распределенную разработку. Это был идеалистический проект, который, тем не менее, заслужил доверие бизнеса и стал ключевым ориентиром для общественного движения open source.

В интервью 1997 года Торвальдс, Проводной Журнал описал цель хакинга как "создание аккуратных процедур, узких кусков кода или крутых приложений, которые вызывают уважение коллег. Линус пошел гораздо дальше, заложив фундамент, который лежит в основе крутых процедур, кода и приложений, и добившись, возможно, окончательного взлома".