Índice

Crédito da imagem: Artem Oleshko / Shutterstock

Crédito da imagem: Artem Oleshko / Shutterstock Motivada pela emoção do desafio e por propósitos mais maliciosos, uma nova forma de atividade criminosa atingiu a idade adulta nos anos 80, que empregou perícia tecnológica para violar e explorar sistemas informáticos.

Os hackers de segurança que começaram a entrar nas manchetes, como Kevin Mitnick que em algum momento estava na lista dos Mais Procurados do FBI, tinham como objetivo violar redes e sistemas de computadores para acessar informações protegidas.

Às vezes chamados de "hackers de chapéu preto", em contraste com os "hackers de chapéu branco", que mexem sem intenções malignas, como se estivessem em lados opostos da lei em um ocidente americano, os hackers criminosos surgiram em meio a uma subcultura de hackers e desenvolvedores de software que vinha se desenvolvendo desde os anos 60.

Aqui estão 7 hackers notáveis que fizeram história, alguns notórios pela sua criminalidade, outros famosos pelas suas contribuições para a ciência da computação.

1. Bob Thomas

Nas comunidades informáticas dos anos 60, o "hacking" era usado para descrever códigos expeditos escritos por programadores para remendar software, mas mais tarde se estenderia ao uso de vírus para obter acesso a sistemas informáticos privados. Contudo, os primeiros vírus e vermes eram experimentais na intenção.

Em 1971, o programa Creeper foi concebido por Bob Thomas para testar a ideia do programa auto-replicativo. A ideia de "autómatos auto-replicáveis" tinha sido anteriormente explicada pelo matemático John von Neumann já em 1949. Ao contrário da epidemia que significa o desastre andróide no filme de Michael Crichton de 1973 Westworld O Creeper espalhou-se através da ARPANET para um sistema remoto para emitir a mensagem: "Eu sou o Creeper, apanha-me se puderes!"

2. John Draper

O hacking desenvolveu-se no contexto do "phreaking telefónico" nos anos 60 e 70. John Draper estava entre aqueles que lutaram com o sistema telefónico norte-americano, então a maior rede informática a que o público tinha acesso, para fazer chamadas de longa distância gratuitas.

Utilizando uma ferramenta específica, os "phreaks" podiam replicar os tons utilizados dentro da rede para encaminhar chamadas telefónicas. O uso por Draper do apito de brinquedo fornecido com o cereal de pequeno-almoço Cap'n Crunch, que era capaz de gerar um tom de 2600 Hz, forneceu o seu moniker "Captain Crunch".

Em 1984, numa edição de InfoWorld Draper sugeriu que hacking significava "desmontar coisas, descobrir como funcionam... Estou apenas a hackear os meus próprios programas neste momento."

3. Robert Tappan Morris

Em 1988, o cientista americano Robert Tappan Morris introduziu um worm de computador na Internet talvez pela primeira vez. Esta variedade de malware replica-se para se espalhar para outros computadores. A persistência do 'worm Morris' foi o seu desfazer ao criar cargas perturbadoras no sistema que o trouxeram à atenção dos administradores.

O verme infectou 6.000 sistemas e ganhou de Morris a primeira condenação sob o romance Computer Fraud and Abuse Act de 1986, bem como um ano de suspensão da escola de pós-graduação da Universidade de Cornell.

4. Kevin Mitnick

Kevin Mitnick (à esquerda) e Emmanuel Goldstein na conferência Hackers on Planet Earth (HOPE) em 2008

Veja também: O Papel da Inteligência na Guerra das MalvinasCrédito de Imagem: ES Travel / Alamy Stock Photo

Cinco anos de prisão seguiram-se à prisão de Kevin Mitnick, em 15 de Fevereiro de 1995, por crimes federais que cobriam a pirataria informática e as fraudes nas escutas durante os dois anos e meio anteriores, o que já lhe tinha dado um lugar na lista dos Mais Procurados do FBI.

Mitnick tinha invadido computadores de correio de voz, copiado software, senhas roubadas e interceptado e-mails, enquanto usava telefones celulares clonados para esconder sua localização. De acordo com Mitnick, ele passou oito meses de sua sentença em prisão solitária porque as autoridades policiais estavam convencidas de que ele poderia adulterar mísseis nucleares assobiando para uma cabine telefônica.

5. Chen Ing-hau

A carga útil do CIH, ou o vírus informático "Chernobyl" ou "Spacefiller", foi entregue em 26 de Abril de 1999, tornando os computadores anfitriões inoperacionais e deixando 1 bilião de dólares em prejuízos comerciais. Foi desenvolvido por Chen Ing-hau, estudante da Universidade de Tatung em Taiwan, no ano anterior. O CIH escreveu o seu código dentro das lacunas do código existente, tornando-o mais difícil de detectar. O evento levou a um novo computadorlegislação criminal em Taiwan.

6. Kane Gamble

Kane Gamble tinha 15 anos de idade quando atingiu pela primeira vez chefes da comunidade de inteligência dos EUA a partir de sua casa em um imóvel residencial de Leicestershire. Entre 2015 e 2016, Gamble pôde ter acesso a documentos supostamente "extremamente sensíveis" sobre operações militares e de inteligência, enquanto ele assediava as famílias de altos funcionários dos EUA.

O seu comportamento estendeu-se à redefinição das senhas do director-adjunto do FBI Mark Giuliano e deixou uma mensagem de correio de voz intimidante para a esposa do chefe da CIA John Brennan. Ele alegadamente gabou-se: "Este tem de ser o maior hack de sempre".

7. Linus Torvalds

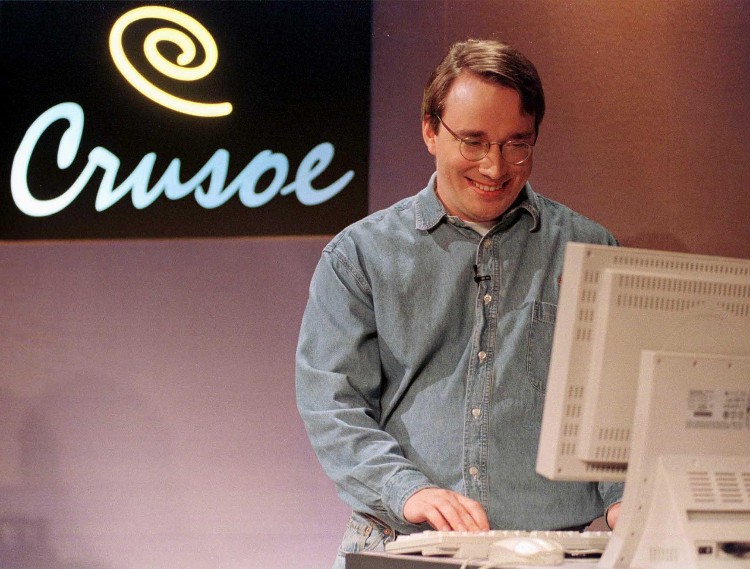

Linus Torvalds

Crédito de Imagem: REUTERS / Alamy Stock Photo

Em 1991, o estudante finlandês de 21 anos Linus Torvalds escreveu a base para o Linux, um sistema operacional de código aberto que desde então se tornou o sistema operacional de computador mais amplamente utilizado no mundo. Torvalds estava hackeando desde a adolescência, quando programou um computador doméstico Commodore VIC-20.

Veja também: 10 Fatos sobre o Oeste SelvagemCom o Linux, Torvalds introduziu um sistema operacional livre que defendeu o desenvolvimento distribuído. Foi um projeto idealista que, no entanto, ganhou a confiança dos negócios e tornou-se um ponto de referência fundamental para o movimento social de código aberto.

Numa entrevista de 1997 com Torvalds, Wired A revista Linus descreveu o objetivo do hacking como, em última análise, "criar rotinas limpas, pedaços apertados de código, ou aplicativos legais que ganham o respeito de seus pares. Linus foi muito mais longe, estabelecendo a base que está por trás das rotinas, códigos e aplicativos legais, e alcançando talvez o hack final".